Sodinokibi/REvil勒索组织近期活动梳理与最新样本分析

时间 : 2021年09月18日 来源: 安天CERT

1. 概述

近日,安天CERT监测到消失约两个月的Sodinokibi(又名Revil)勒索组织重新活跃的迹象。2019年6月,安天在《勒索软件Sodinokibi运营组织的关联分析》[1]报告中提到,该勒索组织是一个不断套用、利用其他现有恶意工具作为攻击载体,传播勒索软件、挖矿木马以及窃密程序的具有一定规模的黑产组织,并在全球范围内实施普遍性、非针对性勒索、挖矿、窃密攻击。

自2019年以来,Sodinokibi勒索组织采取“威胁曝光企业数据+加密数据勒索”的双重勒索模式,在全球范围内发起攻击,目前已经成为了最流行的勒索病毒之一。今年7月,该勒索组织发动了迄今为止规模最大的一次攻击:利用Kaseya VSA 远程管理平台中的零日漏洞,加密了 大约60 家托管服务提供商和 1,500 多家企业。本次事件引起了国际执法部门的关注,该勒索组织可能出于被逮捕的担忧,于 2021 年 7 月 13 日关闭了支付网站、数据泄露网站等基础设施。9月7日,Sodinokibi勒索软件的Tor支付站点以及数据泄露网站重新启用。9月9日,该勒索软件家族的新型变种被发现,证明了新一轮攻击的到来。

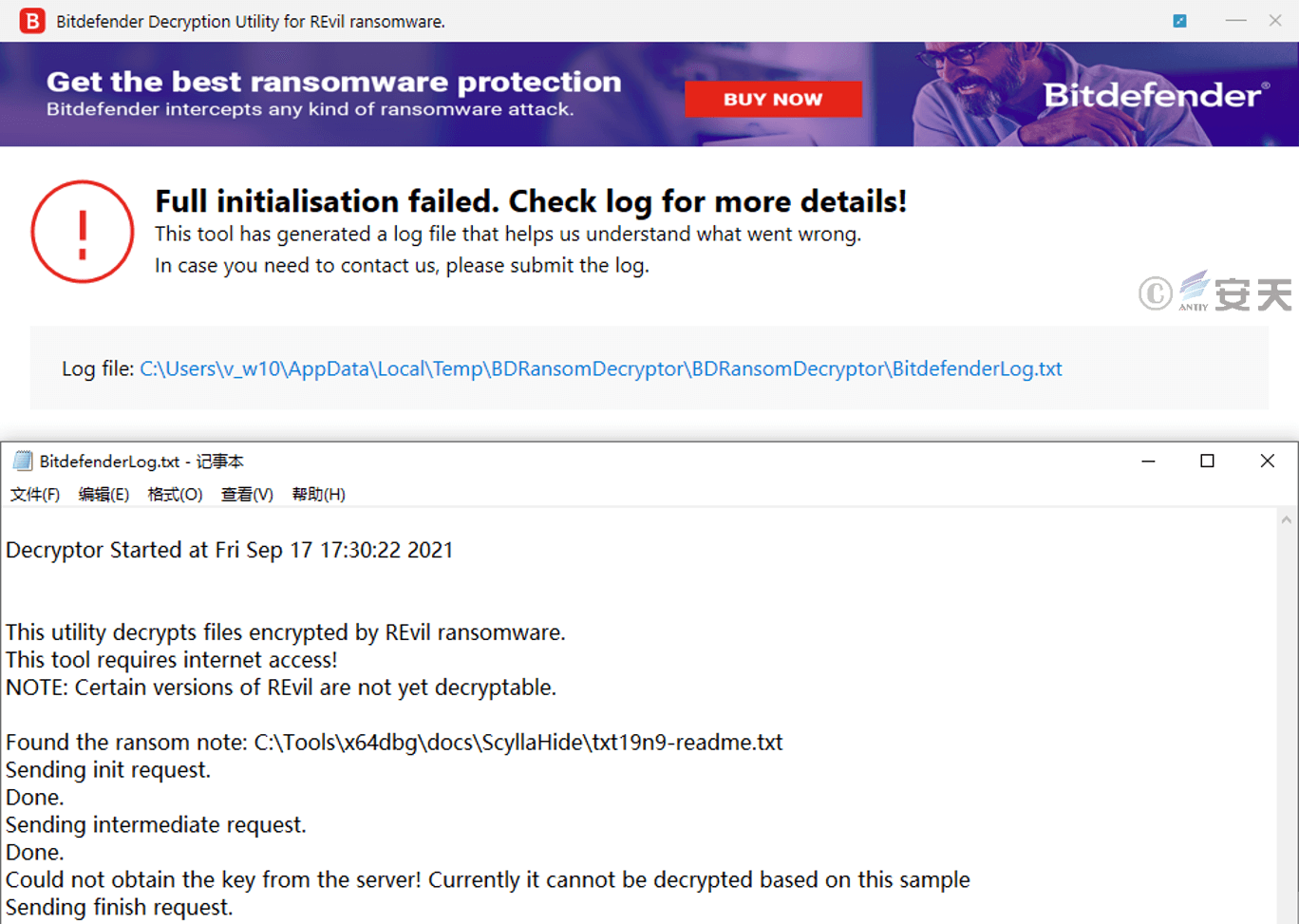

9月16日,安全厂商Bitdefender发布了免费的Sodinokibi勒索软件通用解密器[2],并声称解密器使用的密钥来自于某执法部门。Sodinokibi勒索软件的受害者可以通过下载主解密器,一次性解密全部或指定文件夹下的数据。经过测试,该解密器可用于解密2021年7月13日之前版本的Sodinokibi勒索软件加密的数据,但对本次新发现的勒索软件新型变种无效。

2. 事件对应的ATT&CK映射图谱

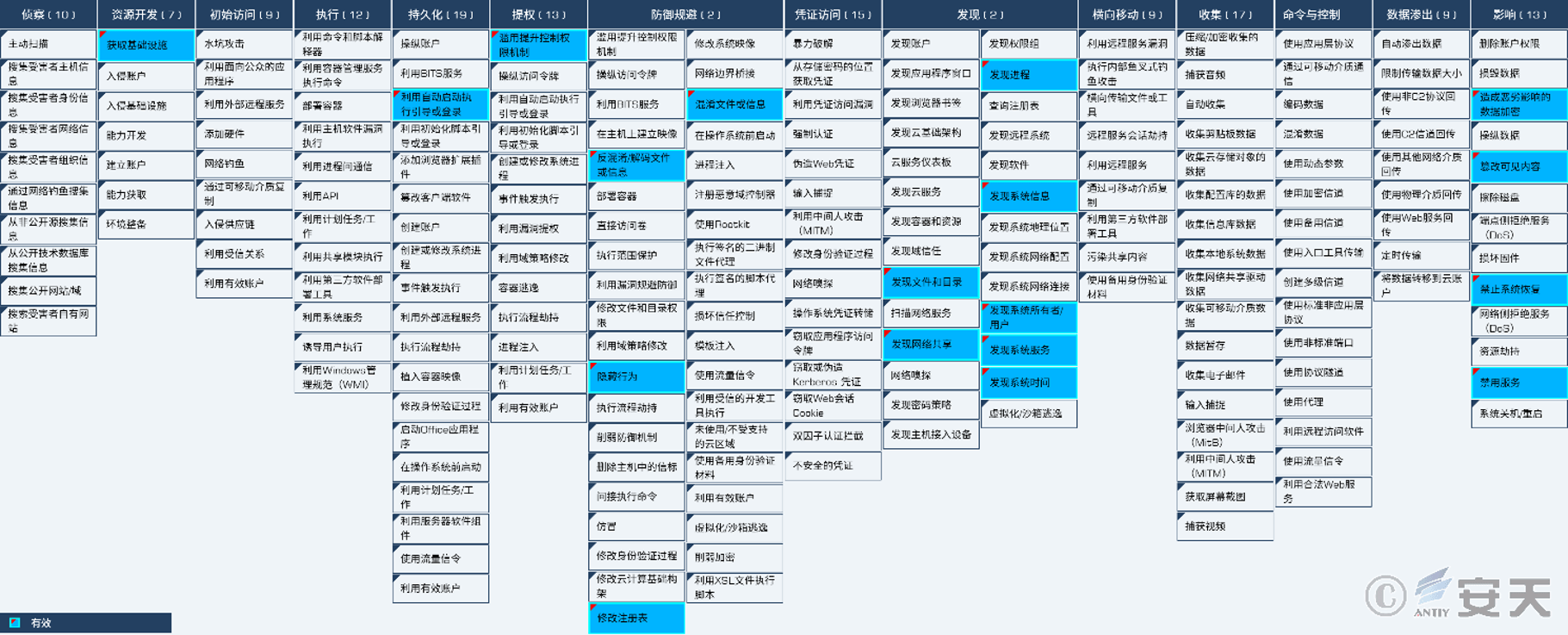

该事件对应的技术特点映射图谱如下:

图2-1 该事件对应的ATT&CK技术特点映射图谱

具体的技术行为描述如下表所示:

表2-1 该事件对应的ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

资源开发 |

获取基础设施 |

搭建官网 |

|

持久化 |

利用自动启动执行引导或登录 |

创建自动启动项 |

|

提权 |

滥用提升控制权限机制 |

连续弹出UAC权限提升请求 |

|

防御规避 |

反混淆/解码文件或信息 |

解密被加密的信息 |

|

防御规避 |

隐藏行为 |

隐藏运行窗口 |

|

防御规避 |

修改注册表 |

修改注册表 |

|

防御规避 |

混淆文件或信息 |

使用RC4加密信息 |

|

发现 |

发现文件和目录 |

发现文件和目录 |

|

发现 |

发现网络共享 |

发现网络驱动器 |

|

发现 |

发现进程 |

发现进程 |

|

发现 |

发现系统信息 |

发现系统基本信息 |

|

发现 |

发现系统所有者/用户 |

发现系统用户名 |

|

发现 |

发现系统服务 |

发现系统服务 |

|

发现 |

发现系统时间 |

发现系统时间 |

|

影响 |

造成恶劣影响的数据加密 |

对数据进行加密 |

|

影响 |

篡改可见内容 |

修改桌面壁纸 |

|

影响 |

禁止系统恢复 |

删除系统卷影 |

|

影响 |

禁用服务 |

删除系统服务 |

3. 活动分析

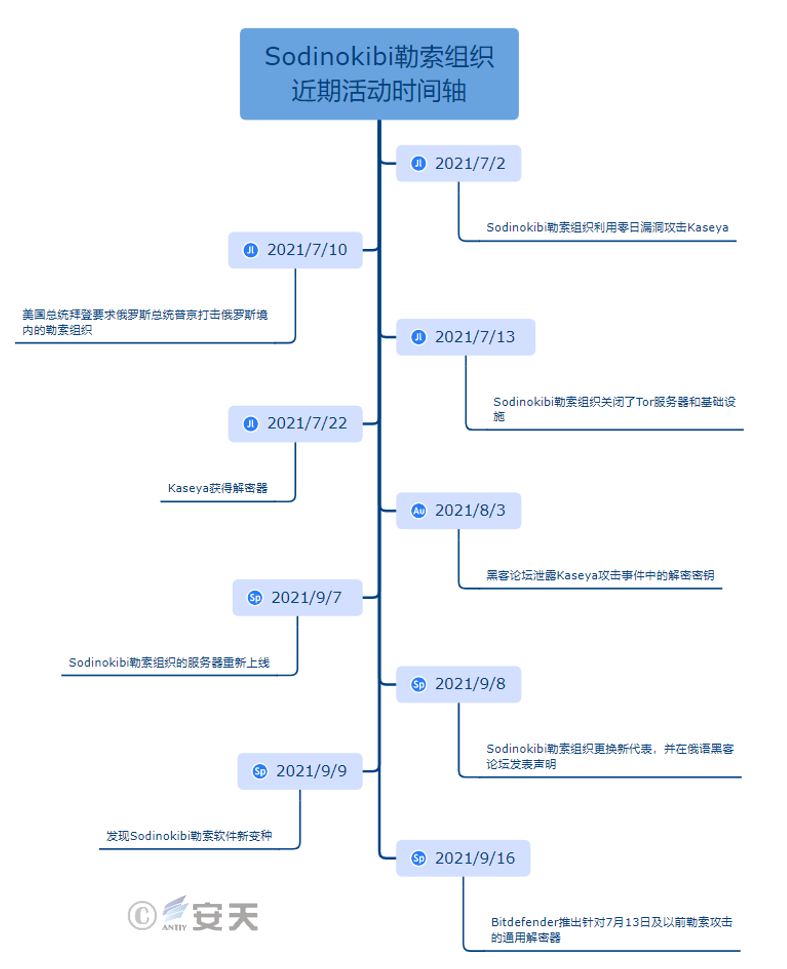

安天CERT通过关联分析,结合已知情报,梳理了Sodinokibi勒索组织近期活动时间轴如下:

图3-1 Sodinokibi勒索组织近期活动时间轴

2021年7月2日,Sodinokibi勒索组织针对美国IT管理软件制造商Kaseya发起大规模的供应链攻击,致使多个托管服务提供商及其一千多位客户受到影响。被攻击的Kaseya VSA是一个基于云的MSP平台,为客户提供补丁管理和客户端监控服务。由于该平台具有客户端的管理员权限,导致勒索软件可以在客户系统中快速传播。

Sodinokibi勒索组织在此次攻击中利用了Kaseya VSA中的0-Day漏洞CVE-2021-30116。荷兰漏洞披露研究所(DIVD)的一名研究员发现了该漏洞并与Kaseya进行沟通。但在Kaseya向客户发布漏洞补丁前,Sodinokibi勒索组织抢先一步利用此漏洞进行攻击,并索要高达7000万美元的赎金。

7月10日美国总统拜登就俄罗斯境内活动的勒索组织问题与俄罗斯总统普京进行了通话。7月13日,Sodinokibi勒索组织关闭了Tor服务器和相关设施。7月22日,Kaseya从某受信的第三方中得到了解密密钥,但并未提供有关密钥来源的信息。由此推测,勒索组织迫于压力将解密密钥交给了俄罗斯情报部门,并传递至美国。

8月3日,某黑客论坛发布了声称是通用Sodinokibi勒索软件解密器的屏幕截图,通过测试截图中的解密密钥,确定该密钥只能解密Kaseya攻击事件中的勒索软件。

9月7日,Sodinokibi勒索组织重新启用Tor服务器和基础设施,并于次日在俄语黑客论坛上由新代表针对近期与Sodinokibi勒索组织相关信息发表声明。9月9日,发现了勒索软件新型变种,证明了新一轮攻击的到来。

图3-2 Sodinokibi勒索组织数据泄露网站发布了新的受害者及被盗数据

9月16日,安全厂商Bitdefender发布了免费的Sodinokibi勒索软件通用解密器,并声称解密器使用的密钥来自于某执法部门。Sodinokibi勒索软件的受害者可以通过下载主解密器,一次性解密全部或指定文件夹下的数据。经过测试,该解密器可用于解密2021年7月13日之前版本的Sodinokbi勒索软件加密的数据,但对本次新发现的勒索软件新型变种无效。

图3-3 解密器恢复7月13日之前勒索软件加密的数据成功

图3-4 解密器恢复9月之后勒索软件加密的数据失败

4. 防护建议

针对该勒索软件安天建议个人及企业采取如下防护措施:

4.1 个人防护

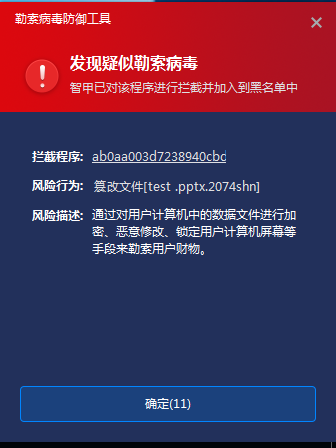

(1) 安装终端防护:安装反病毒软件。建议安天智甲用户开启勒索病毒防御工具模块(默认开启);

(2) 加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

(3) 及时更新补丁:建议开启自动更新功能安装系统补丁,服务器应及时更新系统补丁;

(4) 关闭高危端口:关闭3389、445、139、135等不用的高危端口;

(5) 关闭PowerShell:如不使用PowerShell命令行工具,建议将其关闭;

(6) 定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离;

4.2 企业防护

(1) 开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

(2) 设置IP白名单规则:配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

(3) 主机加固:对系统进行渗透测试及安全加固;

(4) 部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对勒索软件的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

(5) 灾备预案:建立安全灾备预案,确保备份业务系统可以快速启用;

(6) 安天服务:若遭受勒索软件攻击,建议及时断网,并保护现场等待安全工程师对计算机进行排查。安天7*24小时服务热线:400-840-9234。

目前,安天智甲终端防御系统可实现对Sodinokibi勒索软件的查杀与有效防护。

图4-1 安天智甲有效防护

图4-2 安天智甲阻止加密行为

5. 样本分析

5.1 样本标签

表5-1 样本标签

|

病毒名称 |

Trojan[Ransom]/Win32.Sodinokibi |

|

MD5 |

21D01FA87DFCAF971FF7B63A1A6FDA94 |

|

处理器架构 |

Intel

386 or later, and compatibles |

|

文件大小 |

137.50 KB

(140,800字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2021-09-04

14:16:49 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft

Visual C++ |

|

VT首次上传时间 |

2021-09-09

08:18:10 |

|

VT检测结果 |

52/66 |

5.2 勒索软件概览

表5-2 Sodinokibi勒索软件概览

|

加密文件命名方式 |

<原文件名>+<原文件后缀名>+.<随机扩展名> |

|

联系方式 |

攻击者网站 |

|

加密文件类型 |

加密指定位置文件或所有文件 |

|

勒索币种 |

门罗币或比特币 |

|

是否有针对性 |

否 |

|

能否解密 |

暂未发现公开的解密工具 |

|

是否内网传播 |

否 |

|

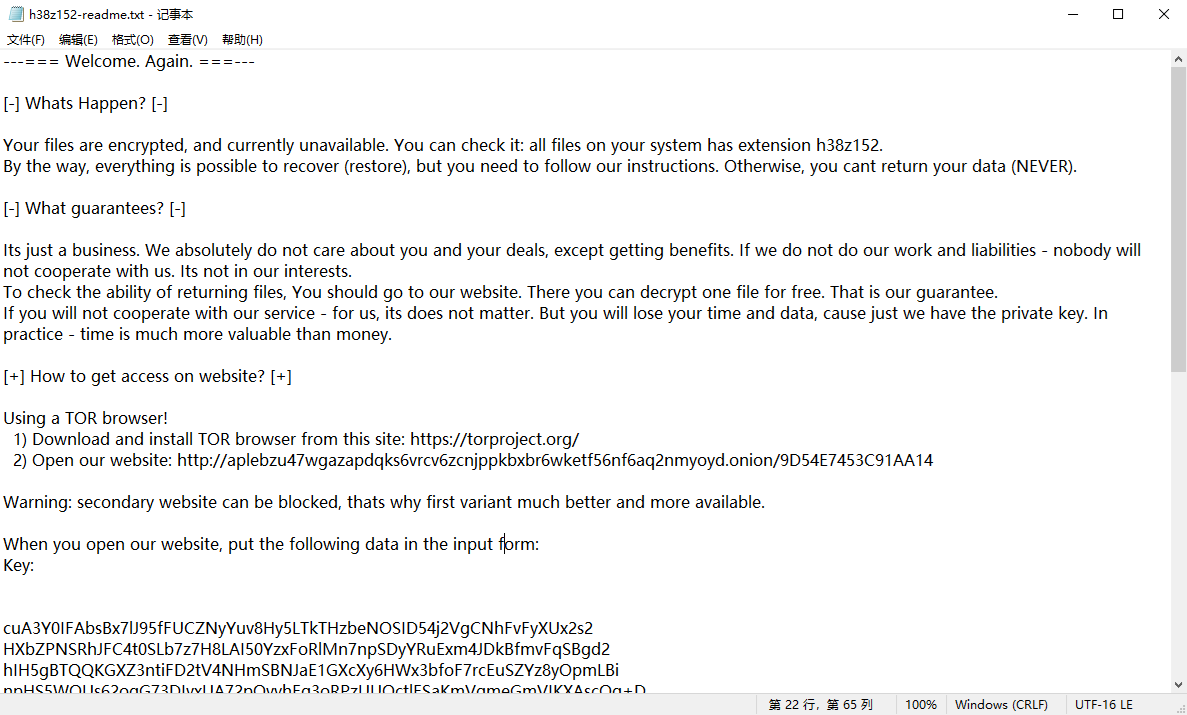

勒索信界面 |

|

|

桌面背景 |

|

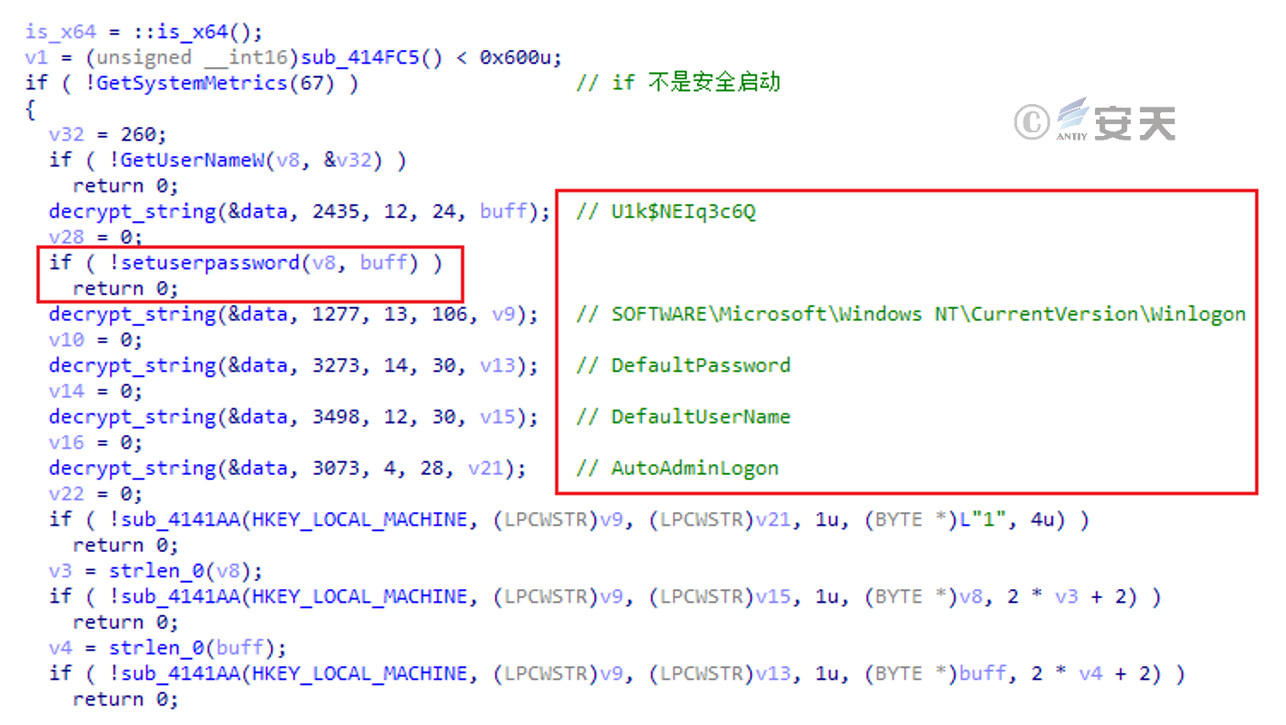

5.3 样本分析

该样本使用RC4算法加密存储静态字符串,并在执行时解密,解密函数共有5个参数,分别为:加密数据起始地址、待解密数据偏移量、密钥长度、加密数据长度、解密数据存放地址。

图5-1 静态数据RC4解密函数

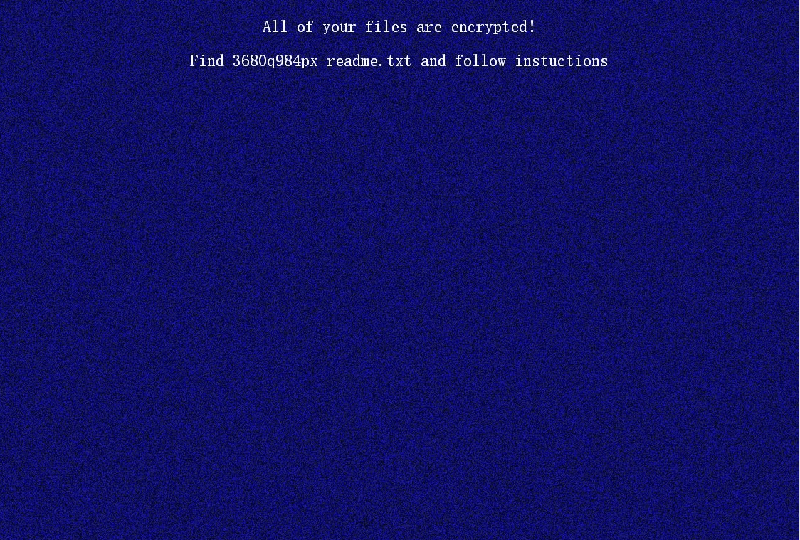

解析配置信息及运行参数,初始化全局变量。

图5-2 初始化流程及配置文件

配置信息各项含义如下:

表5-3 配置信息及含义

|

配置项名称 |

配置项含义 |

|

pk |

攻击者公钥 |

|

pid |

网络回传时作为参数 |

|

sub |

网络回传时作为参数 |

|

dbg |

调试模式,避免攻击者自身被感染 |

|

et |

加密模式,决定文件全加密或只加密头部 |

|

wipe |

是否删除配置项wfld中指定的目录 |

|

wht.fld |

目录白名单 |

|

wht.fls |

文件白名单 |

|

wht.ext |

扩展名白名单 |

|

wfld |

删除的目录列表 |

|

prc |

结束的进程列表 |

|

net |

是否进行网络回传 |

|

svc |

删除的服务列表 |

|

nbody |

base64编码的勒索信内容 |

|

nname |

勒索信文件名 |

|

exp |

是否进行提权操作 |

|

img |

用于生成桌面壁纸的文本内容 |

|

arn |

是否进行持久化 |

|

rdmcnt |

勒索信文件计数 |

样本运行时参数列表如下:

表5-4 样本运行参数及其含义

|

参数 |

含义 |

|

-nolan |

不加密网络驱动器 |

|

-local |

不加密本地驱动器 |

|

-path |

只加密该参数指定路径 |

|

-silent |

不执行结束进程、删除服务、删除卷影功能 |

|

-smode |

重启到安全模式加密 |

|

-fast |

只加密文件头部 |

|

-full |

对文件进行全加密 |

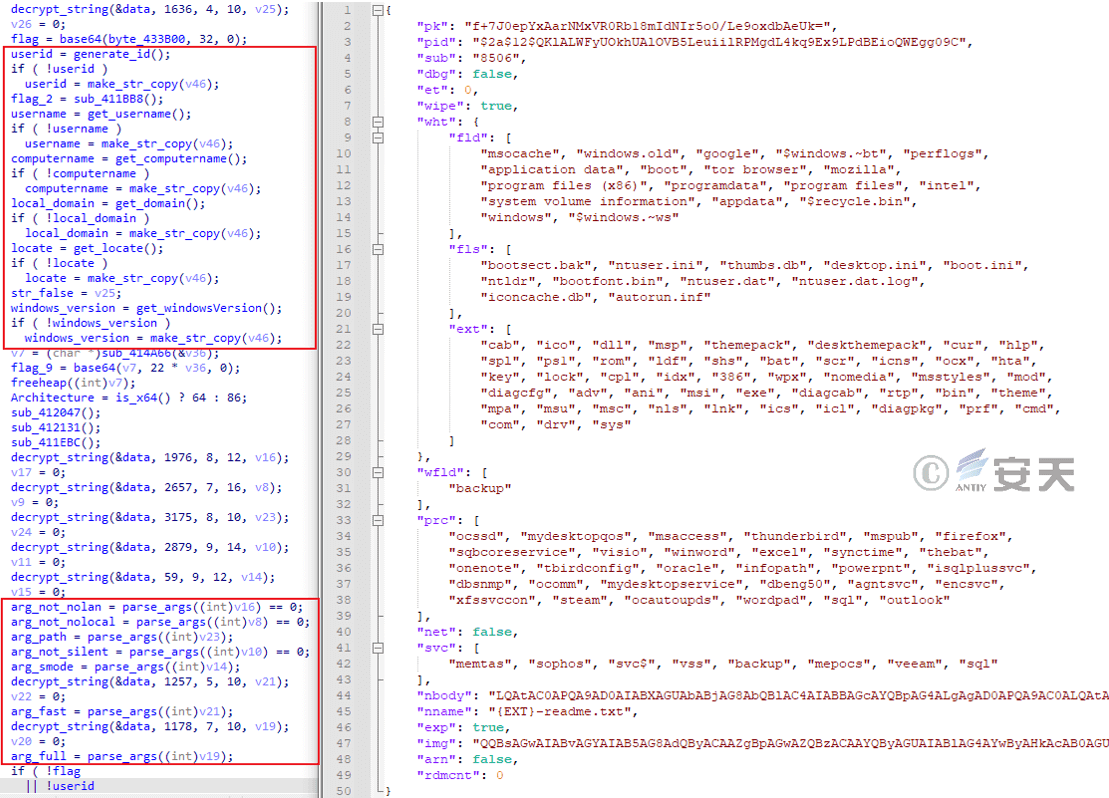

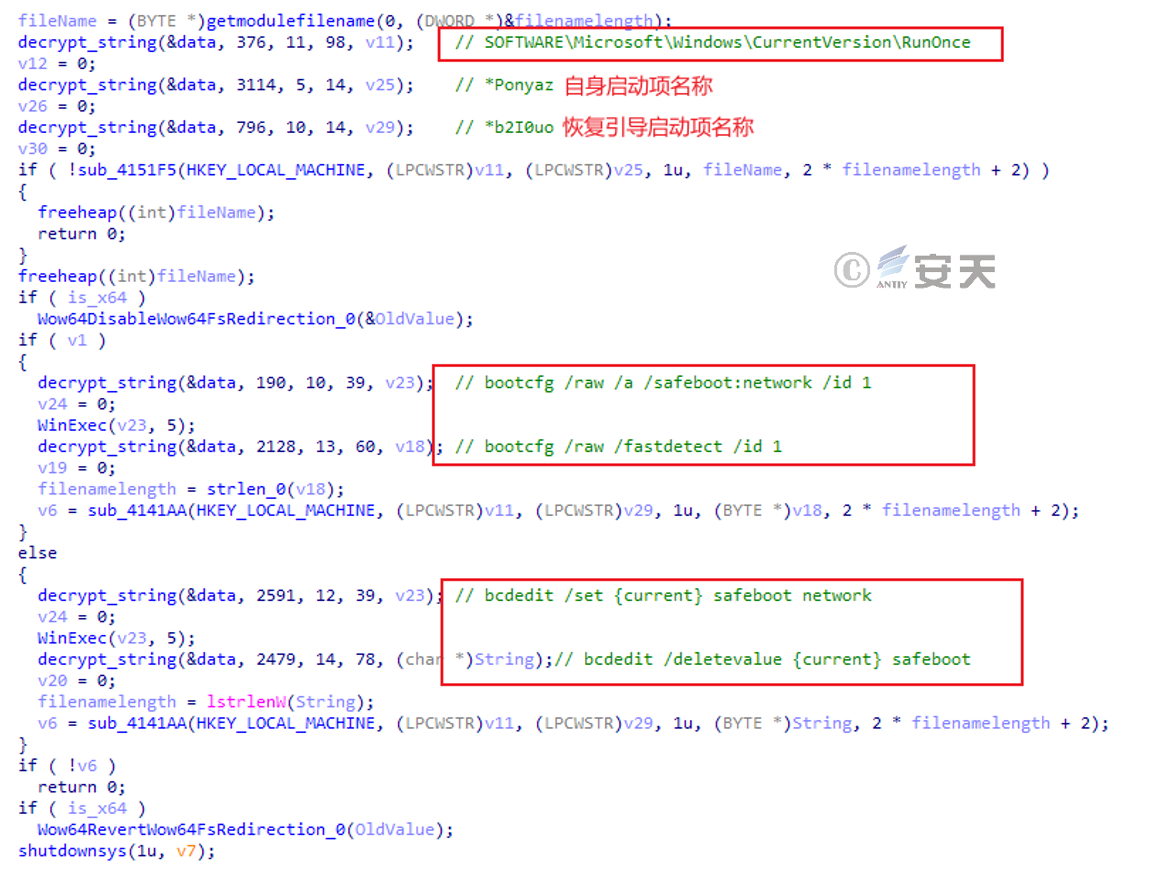

若存在-smode参数,则通过如下操作重启至安全模式执行。

将当前用户密码修改为U1k$NEIq3c6Q,并将系统设置为跳过密码自动登录。

图5-3 修改密码并设置自动登录

根据系统版本使用bootcfg或bcdedit指令修改系统引导项为带网络连接的安全模式,并添加启动项用于执行自身及恢复被修改的引导项,最后重启系统,以此达到规避安全软件检查及避免待加密文件被占用的目的。

图5-4 添加启动项并设置安全启动

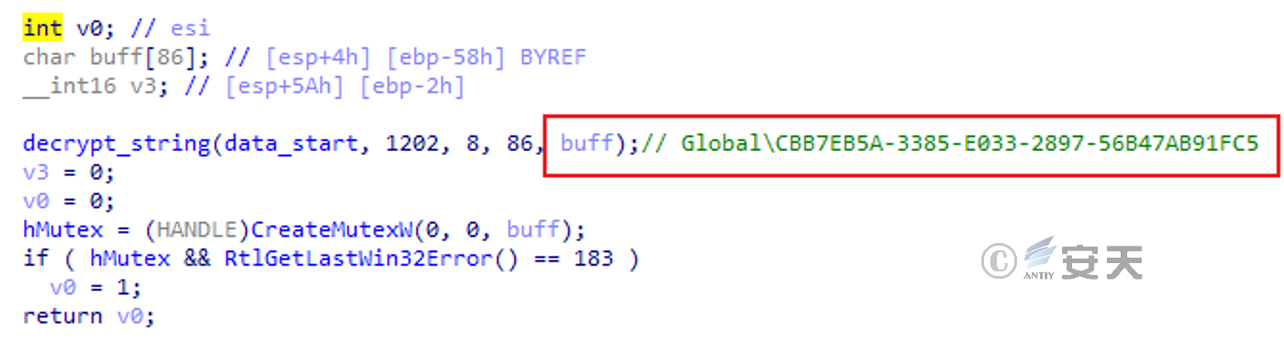

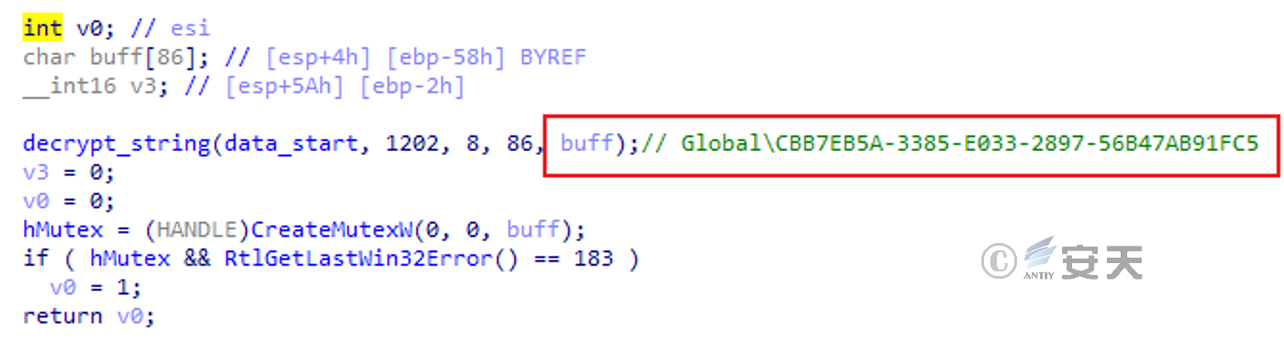

创建互斥量Global\CBB7EB5A-3385-E033-2897-56B47AB91FC5,避免重复执行。

图5-5 创建互斥量

若配置信息中的exp值为true且当前非管理员权限,则调用ShellExecuteExW函数执行自身,并将lpVerb的值设为runas,以进行提权操作。

图5-6 使用ShellExecuteExW进行提权

根据配置信息中的svc的值,终止并删除系统中指定服务。

图5-7 关闭并删除服务

根据配置中的prc值,关闭如下进程。

表5-5 关闭进程列表

|

数据库相关 |

agntsvc |

encsvc |

mydesktopqos |

ocomm |

sqbcoreservice |

thunderbird |

|

dbeng50 |

isqlplussvc |

mydesktopservice |

ocssd |

sql |

xfssvccon |

|

|

dbsnmp |

msaccess |

ocautoupds |

oracle |

tbirdconfig |

|

|

|

办公软件 |

excel |

infopath |

onenote |

powerpnt |

thebat |

winword |

|

firefox |

mspub |

outlook |

synctime |

visio |

wordpad |

|

|

其他 |

steam |

|

|

|

|

|

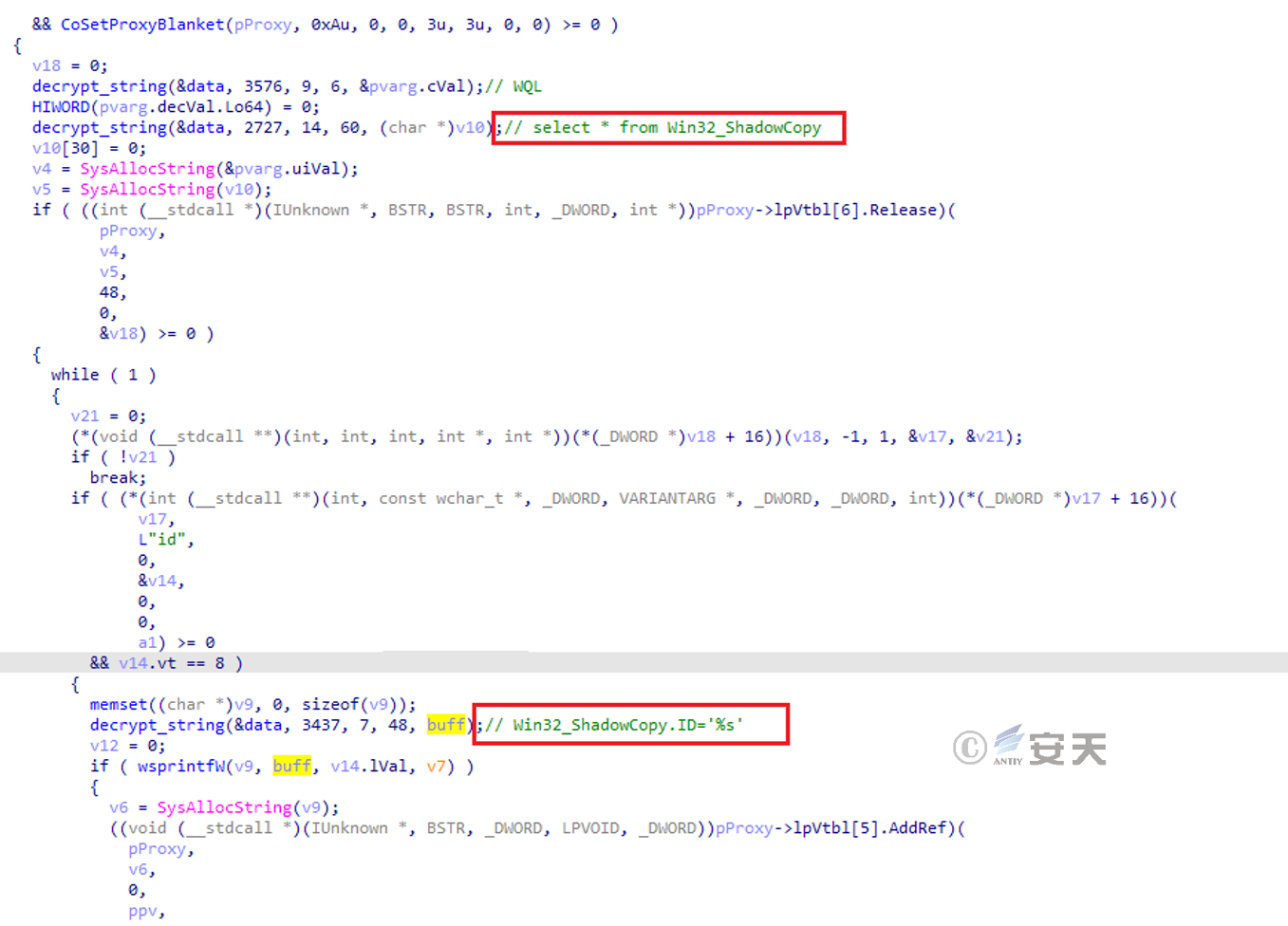

删除系统卷影副本,避免进行卷影恢复。

图5-8 删除系统卷影副本

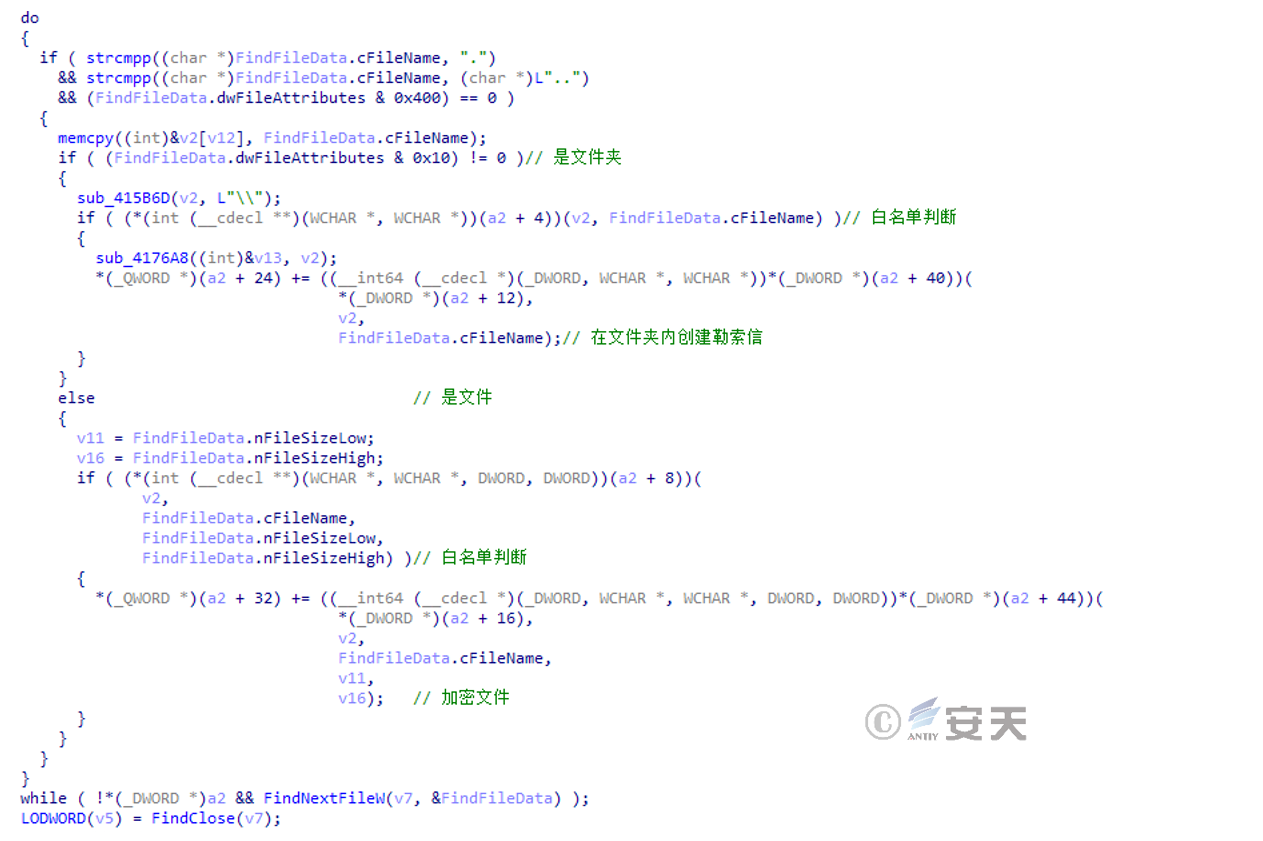

遍历本地和网络驱动器,在非白名单文件夹内创建勒索信{EXT}-readme.txt,对非白名单文件进行加密。

图5-9 加密文件及创建勒索信

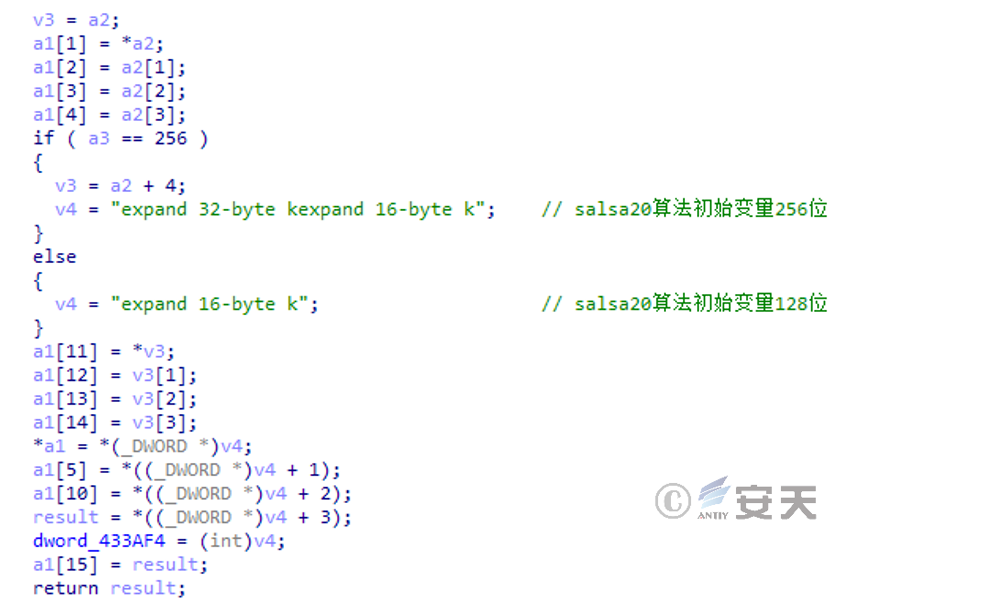

Sodibokibi勒索软件使用“Salsa20+ECDH”加密算法,在未得到攻击者密钥的情况下,无法对被加密的文件进行解密。

图5-10 Salsa20加密算法

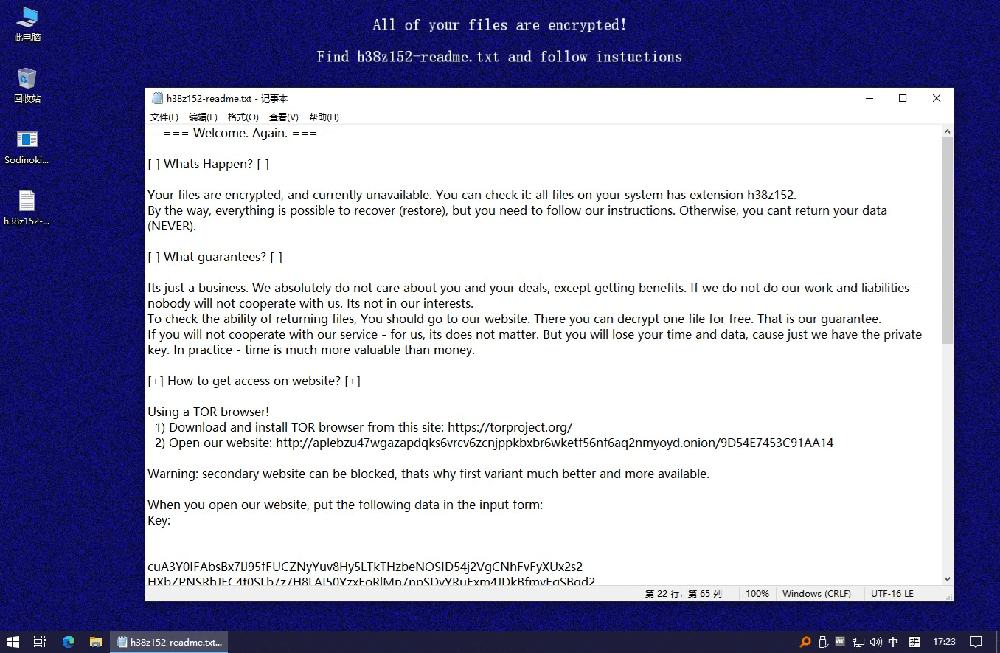

生成勒索信及勒索提示图片,并将该图片设置为桌面壁纸。

图5-11 桌面壁纸及勒索信

6. IoCs

|

MD5: |

|

21D01FA87DFCAF971FF7B63A1A6FDA94 |

参考资料

[1] 勒索软件Sodinokibi运营组织的关联分析

https://www.antiy.cn/research/notice&report/research_report/20190628.html

[2] Bitdefender发布Sodinokibi勒索软件通用解密器的下载地址

http://download.bitdefender.com/am/malware_removal/BDREvilDecryptor.exe