为什么选择“魔窟”作为WannaCry勒索蠕虫的中文俗名

-

“魔窟”是否已经出现“开关域名”失效的2.0版本

-

魔窟蠕虫是否能U盘传播?

-

“Wannacry"有预设的解密口令“WNcry@2ol7”么?

-

为什么魔窟加密的部分数据能恢复?

-

安天此前分析中是否有一些误判和失误。

- 误将漏洞编号“MS17-010”写为“MS17-101”。

- 该勒索软件不加密可执行程序,而安天第一版报告中少了一个“不”字,变成了完全相反的“加密可执行程序”。

答:WannaCry勒索蠕虫爆发后,先后出现“香菇”、“不哭”等中文通俗名称,这些名称不能很好的反应该严重威胁的相关特性,也给公众和媒体了解相关威胁带来了不便。如Cry并非“哭”的意思,而实际是Crypt(加密)的简写。在有关专家建议下,我国率先对这一事件做出系统化反应的两家安全厂商——安天与360企业安全的工程师,经过紧急研讨,决定在对该蠕虫的后续文档和更新文档中,将该蠕虫的中文俗名确定为“魔窟”,“魔窟”勒索蠕虫基于泄露的NSA的“永恒之蓝(由360命名)”武器化漏洞,其利用工具实现快速传播感染,微软将此漏洞编号定位MS17-010并发布了补丁。“魔”可以表示该威胁的严重性,“窟”表示利用永恒之蓝相关严重漏洞传播的特点。这是继“破壳”后,中国能力型安全厂商之间再一次基于成果互认的原则,协商确定威胁中文“俗名”。

答:5月13日,来自英国的 “MalwareTech”发现该蠕虫预留了一个中止条件,即蠕虫运行时如果能访问到“开关域名(也有部分机构称之为灭活域名)”则退出程序,文件也不会被加密;如果访问“开关域名”失败则执行加密用户文件等恶意行为,而该开关域名当时并未被注册,因此“MalwareTech”注册了这一域名来阻断这一恶意代码传播。5月14日,网上开始流传该蠕虫已经出现“WannaCry 2.0”版本,“开关域名”已经失效的信息。安天分析小组结合监测数据和样本集分析认为,截止到2017年5月14日22:00,并未出现所谓开关域名失效的版本。但通过样本交换通道发现有其他开关域名被篡改的版本。这一信息事实上是国内媒体是对卡巴误发布信息的报道。实际上,该病毒确实有两个版本,其1.0版本最早于3月29日被安天捕获,其并无主动传播模块,也不受开关域名的约束,而此时NSA“永恒之蓝”相关漏洞也尚未泄露。其2.0版本就是在2017年5月12日大规模爆发并被各安全厂商所分析的版本。安天此前分析已经指出,魔窟分成传播框架和释放出来的加密模块。其中传播框架受到开关域名的约束,而其加密模块与此前的1.0版本基本逻辑一致,自身不具备主动传播的属性,其内部均未设置开关域名条件(可以参见此前安天分析报告的样本集合列表说明)。

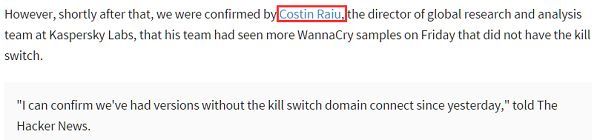

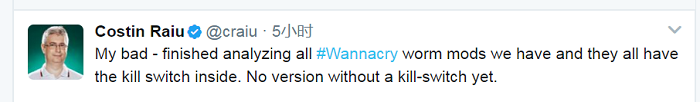

安天分析相关事件的原委后认为:卡巴斯基Costin Raiu在推特上发出错误消息(已经于13日中午删除),认为存在所谓“WannaCry 2.0”版本,是这一乌龙事件的起源。其他网站有转发的相应内容:

之后卡巴已经澄清了相关消息:

安天从协作分析的友商和机构获得的所谓“开关域名”失效的2.0版本的HASH均为“84C82835A5D21BBCF75A61706D8AB549”,该版本依赖HASH 为“D5DCD28612F4D6FFCA0CFEAEFD606BCF”和“db349b97c37d22f5ea1d1841e3c89eb4”的母体传播,而开关域名对该母体是有效的。

同时我们必须冷静的看到,攻击者可以非常容易的将目前的蠕虫修改为开关域名无效的版本,或者修改为其他的开关域名条件。而其他攻击者,即使没有源码,也只需要修改几个字节的二进制就会导致开关域名的失效。安天目前已经从后台样本库汇总,找到两个开关域名被修改的样本,其修改后的开关域名均为“www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com”,但未找到相关样本的网络侧关联数据,目前无法确认这两个版本是真实传播的,还只是恶作剧提交。显然将这一蠕虫的响应,完全寄托在攻击者预留的这个彩蛋身上和四两拨千斤式的开关域名条件建立上,是不可靠的。同时,安天不建议内网用户通过直接连通相关域名来灭活,而仍然建议用户通过内网DNS对灭活域名进行解析(参见安天“应对勒索者蠕虫魔窟开机手册”)。

答:根据目前分析,我们认为准确的表达是,由于魔窟蠕虫运行后,可能会将一个显示敲诈信息的程序模块“@WanaDecryptor@.exe”拷贝到当时插入电脑的U盘上,但这个程序不会导致二次传播。魔窟蠕虫还有一个负责显示敲诈信息的语言模块,该语言集有28个文件,对应28种语言,这个模块被加载后就会弹出敲诈界面。魔窟蠕虫会遍历驱动器和目录下的文件,如有将要加密的指定后缀名的文件存在,则将这个程序“@WanaDecryptor@.exe”放到该驱动器或该文件夹中。此时如果有U盘插在电脑上,则这个程序也会被拷贝到U盘上。U盘插入到其他未染毒机器上后,该程序由于没有Autoruan.inf等执行入口,不会自动执行。如果未染毒用户误执行该文件,则也会弹出相关提示,可能导致用户恐慌。但该模块内没有数据加密和扫描感染功能,也没有其他载荷下载功能。因此,该蠕虫会将部分程序模块拷贝到U盘上,但不会通过U盘二次传播。

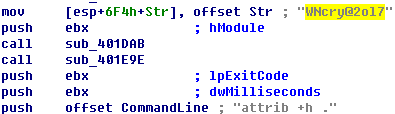

答:魔窟蠕虫中确实有这样一个口令设置,但并不是用来加密用户文件的。他是WannaCry勒索软件中内置ZIP资源数据包的解压口令,样本运行时会使用“WNcry@2ol7”作为解压密码,解压样本自身的资源数据并释放到当前路径,这些数据为勒索信息、勒索背景桌面、勒索窗体、语言配置、加密的DLL和Key等文件。

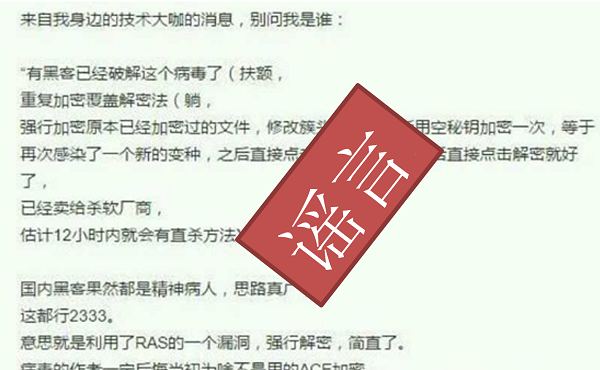

另外,网上流传该病毒加密后的文件存在“重复加密覆盖解密法”,显然,对现代加密算法略有了解的人都能看出这则消息纯属胡扯,不排除是“智商钓鱼贴”。

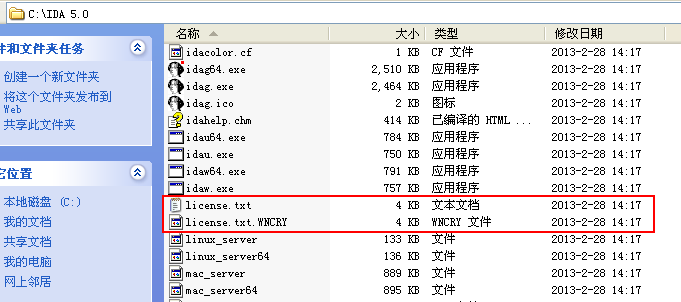

答:“魔窟”蠕虫加密破坏机理如下:首先读取原始文件,进行加密操作,生成新的加密后的文件。此时,原始文件与加密后的文件共同存在(如图红色部分)。

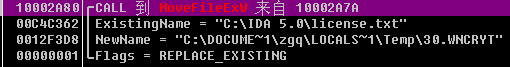

此后蠕虫将未加密的原始文件移动到%Temp%目录下,并把文件名改为一个顺序号,并修改扩展名为.WNCRYT,并会移动两次,从攻击者的意图来看,可能是使恢复工具恢复出的文件不在原始目录下,且与原命名不符,导致被用户忽略放弃。

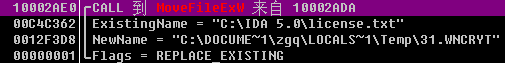

此时原始文件已经不存在了,但病毒还尝试执行下面两个操作,尝试把原来的文件再删除一次。

![]()

安天在蠕虫爆发后,根据自身观测到的信息、客户求助电话和邮件,以及相关威胁情报信息,提出教育网是重灾区的结论。鉴于“中国教育科研网”本身是服务于我国高校和科研院所的网络运营体系。安天经过目前的持续跟踪分析,认为此前提供的教育网内感染严重的判断,不等价于“中国教育科研网”内感染严重。从安天目前获得情况来看,确实有多所高校感染该病毒,但经过相关信息确认,认为由于高校(特别是学生寝室),往往有多家运营商接入,其中一定比例的感染并非来自“中国教育科研网”。而综合目前情况和风险,安天认为当前应重点关注的风险区域是部分大规模行业企业内网和专用设备,其中一部分迷信物理隔离,但缺少有效的基础治理手段,由于网络规模复杂,非受控出口较多,并非真正的隔离网络。而内部节点基本上未有效完成安全策略加固、按时打补丁和安全软件版本和特征库的升级,导致单点被感染后迅速扩张传播。这应成为后续应急响应和处置工作的重点。

我们希望再次强调一下,全面的端口屏蔽和临时性的专杀免疫等,固然是有效的应急策略,但从政企网络安全的角度,形成基础的安全架构和防御体系、对节点进行系统的配置加固与及时的补丁升级、全面部署能力型安全厂商研发的主机防护和杀毒产品并及时更新同步,才是持久之道。

此外,因时间紧迫和我们的能力所限,安天在此前报告中有部分笔误和表述错误的地方,以下两处错误就非常低级:

但安天发现在后续其他家跟进的多份报告中,将安天相关文字连同上述失误一并引用,虽然这是一个比较微观的错误,但我们对误导其他团队和机构,也感到深深地不安,因此一并澄清。

(如果大家通过安天公众号阅读本文,可以看到一个彩蛋)

关于安天

安天是专注于威胁检测防御技术的领导厂商。安天以提升用户应对网络威胁的核心能力、改善用户对威胁的认知为企业使命,依托自主先进的威胁检测引擎等系列核心技术和专家团队,为用户提供端点防护、流量监测、深度分析、威胁情报和态势感知等相关产品、解决方案与服务。

全球超过一百家以上的著名安全厂商、IT厂商选择安天作为检测能力合作伙伴,安天的反病毒引擎得以为全球近十万台网络设备和网络安全设备、近六亿部手机提供安全防护。安天移动检测引擎是全球首个获得AVTEST年度奖项的中国产品。

安天技术实力得到行业管理机构、客户和伙伴的认可,安天已连续四届蝉联国家级安全应急支撑单位资质,亦是中国国家信息安全漏洞库六家首批一级支撑单位之一。

安天是中国应急响应体系中重要的企业节点,在红色代码、口令蠕虫、震网、破壳、沙虫、方程式等重大安全事件中,安天提供了先发预警、深度分析或系统的解决方案。

关于安天反病毒引擎更多信息请访问: |

|

关于安天反APT相关产品更多信息请访问: |

微信扫描关注 安天 |

|